Blogs Le Monde - L'informatique : science et technique au coeur du numérique

05.04.2024 à 07:13

Vive les communs numériques !

binaire

Texte intégral (950 mots)

Un des éditeurs de Binaire, Pierre Paradinas a lu le livre de Serge Abiteboul & François Bancilhon, Vive les communs numérique ! Il nous en dit quelques mots gentils. Binaire.

Le livre de Serge et François, Vive les communs numériques ! est un excellent livre -oui, je suis en conflit d’intérêts car les auteurs sont de bons copains.

C’est un livre facile et agréable à lire, mais sérieux et extrêmement bien documenté sur la question des communs numériques. En effet, nos deux collègues universitaires, scientifiques et entrepreneurs expliquent, explicitent et démontent les rouages des communs numériques.

Partant de l’exemple d’un champ partagé par les habitants d’un village, ils définissent les communs numériques et nous expliquent ce qu’ils sont, et pourquoi certains objets numériques (gratuits ou pas) ne peuvent pas être considérés comme des communs numériques. L’ensemble des communs numériques sont décrits, allant des données, au réseau en passant par l’information, les logiciels et la connaissance.

Une partie est consacré au « comment ça marche », qui nous donne des éléments sur les communautés au cœur du réacteur des communs numériques, sans oublier les licences qui doivent accompagner systématiquement un élément mis à disposition sous forme de commun numérique. Enfin, comme le diable est dans le détail, les auteurs nous expliquent la gouvernance des communs numériques et les vraies questions de gestion des communs numériques.

Le livre explore aussi les liens avec les entreprises des technologies informatiques -parfois très largement contributrices au logiciel libre-, comme Linux, les suites bureautiques ou les bases de données dont nos deux auteurs sont des spécialistes reconnus.

Le livre est enclin à un certain optimisme qui reposes sur les nombreuses opportunités offertes par les communs numériques. De même, on apprécie le point évoqué par les auteurs de la souveraineté numérique où les communs numériques sont analysés pour l’établir, la développer et la maintenir. Par de nombreux exemples, les communs numériques permettent une plus grande prise en compte des utilisateurs, ce qui devrait conduire à des solutions technologiques mieux adaptées.

Si vous voulez comprendre les communs numériques, courez vite l’acheter ! Si vous voulez compléter vos cours sur les données ouvertes et/ou le logiciel libre, c’est l’ouvrage de référence.

Le livre est très riche, il compte de nombreux encadrés, consacrés à des communs numériques ou à des personnalités ; il contient aussi un lexique, une bibliographie et une chronologie qui complètent l’ouvrage. Écrit avec passion, c’est un plaidoyer richement documenté. Vive les communs numériques !

Pierre Paradinas

PS : Le livre sera en accès ouvert à partir de décembre 2024

01.04.2024 à 08:35

JO de Paris 2024 : une IA désignée pour chanter à l’inauguration

binaire

Continuer la lecture de « JO de Paris 2024 : une IA désignée pour chanter à l’inauguration »

Texte intégral (1201 mots)

Le comité français olympique a tranché cédant à des pressions intenses et parfois contradictoires de l’Élysée. La chanson inaugurale des JO 2024 sera chantée par AÏcha (prononcer É-aille-cha) Chantouvère.

Mais qui est cette AÏcha apparue récemment dans les radars de la chanson française ? Une bot conçue et réalisée par le collectif d’enseignants-chercheurs parisiens, Chantouvère. L’entreprise française Mistral aurait procuré les moyens de calculs pour la génération de la chanson. Des équipes bordelaises d’Inria et du CNRS lui aurait donné un visage et un corps. Le visage de la bot a été généré artificiellement à partir des visages de plusieurs chercheuses issues de la diversité pour être « le plus inclusif » selon une source proche. Leur représentante nous a déclaré : « Nous ne comptons pas garder un centime. L’essentiel des royalties pour l’usage de cette nouvelle image ira au blog Binaire ! »

Nous avons demandé à Olive Commun-Nhume, porte-parole de Chantouvère, quelles difficultés particulières ils avaient rencontrées. Elle nous a expliqué que, d’abord, il a été compliqué de convaincre l’IA de ne pas mélanger la musique de La Marseillaise et les paroles de Kostís Palamás de l’hymne olympique. Elle a ajouté : « Ensuite, pour choisir entre plusieurs propositions de notre IA, nous avons voulu utiliser un panel d’ados sur TikTok. Ils n’ont cessé de nous proposer des alternatives qu’ils inventaient en argumentant sur le fait qu’ils les trouvaient bien meilleures que les chansons de notre IA. Finalement, nous avons utilisé un panel d’IA (plusieurs copies de notre logiciel) qui a plébiscité la chanson d’AÏcha Chantouvère que nous avons sélectionnée. »

Polémique de Palais

L’Élysée a beaucoup hésité sur le choix de cette chanson. Une partie des conseillers, que l’on pourrait qualifier d’ « aile gauche » penchait pour celle d’Aya Nakamura. L’aile droite poussait pour AÏcha Chantouvère. (Les mots « gauche » et « droite » ont ici un sens bien relatif.) Alors qu’on pensait qu’AÏcha avait été choisie, l’ « aile madame » (l’aile du palais réservée à la première dame) s’est mise à pousser pour Michel Sardou. Ce débat existentiel a été tranché au plus haut niveau.

Polémique politique

Les partis politiques se sont positionnés, la gauche pour Aya, les macroniens pour AÏcha, et la droite pour Michel. L’extrême droite s’est élevée violemment contre le choix d’AÏcha. Selon un représentant du Rassemblement national : « Son prénom est clairement à consonance pas vraiment française, voire limite maghrébine ». « La France est plurielle », s’est contentée de répondre la porte-parole de Chantouvère. Pour Reconquête, « Les chansons d’AÏcha Chantouvère ne sont pas plus en français que celles d’Aya Nakamura ». Selon Olive Commun-Nhume, « le panel d’ado a déclaré la chanson sélectionnée 100% française. Un d’entre eux a précisé que la bot parlait plutôt comme son daron ».

Polémique paillarde

Une polémique a enfin été soulevée par des internautes. En prenant les premières lettres de chaque mot, on obtient comme texte « De Profundis Morpionibus », le titre d’une chanson paillarde (*). Nous avons pu vérifier. Est-ce une facétie des chercheurs du collectif ou de l’IA ? Olive Commun-Nhume a refusé de commenter.

Pour conclure, nous devons avouer qu’à titre personnel nous ne sommes fans musicalement d’aucun des trois. Pourquoi pas Zaz ?

Serge Abiteboul, Ikram Chraibi Kaadoud, Marie-Agnès Enard

|

Le comité éditorial de Binaire s’oppose à la publication de cet article qui soutient clairement le choix d’AÏcha Chantouvère. Au sein du comité, certains ont déjà tranché, ils veulent entendre IA Nakamura et personne d’autre. Le seul point de consensus est qu’ils sont tous d’accord, et c’est assez rare pour le souligner, sur le fait qu’on souhaite entendre une femme. |

(*) Cette chanson du XIXe siècle aurait été écrite par Théophile Gautier. Il en aurait refusé la paternité pour se présenter à l’Académie Française. Il est resté bien plus populaire pour cette chanson que pour son passage à l’académie.

27.03.2024 à 06:23

Sarah et le virus de bioinformatique

binaire

Continuer la lecture de « Sarah et le virus de bioinformatique »

Texte intégral (3080 mots)

Un nouvel entretien autour de l’informatique.

Sarah Cohen-Boulakia est bioinformaticienne, professeure à l’Université Paris Saclay et chercheuse au Laboratoire Interdisciplinaire des Sciences du Numérique. Elle est spécialiste en science des données, notamment de l’analyse et l’intégration de données biologiques et biomédicales. Pendant la crise du covid, elle a participé à l’intégration les résultats de milliers d’essais cliniques. Elle a obtenu en 2024 la médaille d’argent du CNRS. Elle est directrice adjointe sur les aspects formation de l’institut DATAIA. Elle participe également au montage du réseau français de reproductibilité.

Binaire : Comment es-tu devenue informaticienne ?

SCB : Quand je suis entrée à l’Université, j’ai commencé par faire des maths. Et puis j’ai rencontré des informaticiennes, des enseignantes formidables comme Marie-Christine Rousset, Christine Froidevaux, ou Claire Mathieu, qui commençait ses cours en poussant les tables dans toute la salle, parce qu’elle disait que c’était comme ça qu’on pouvait mieux “travailler l’algo”. Elles étaient brillantes, passionnées ; certaines avaient même un côté un peu dingue qui me plaisait énormément. Je me suis mise à l’informatique.

J’avais de bons résultats, mais je n’aurais jamais osé penser que je pouvais faire une thèse. C’est encore une enseignante, Christine Paulin, qui m’a littéralement fait passer de la salle de réunion d’information sur les Masters Pro (DESS à l’époque) à celle pour les Master Recherche (DEA). Je l’ai écoutée, j’ai fait de belles rencontres, fini major de promo de mon DEA et j’ai décidé avec grand plaisir de faire une thèse.

Binaire : Tu cites des enseignantes. C’était important que ce soit des femmes ?

SCB : Oh oui ! Parce que c’était impressionnant en licence d’être seulement sept filles dans un amphi de 180 personnes. Elles m’ont montré qu’il y avait aussi une place pour nous. Mais j’ai eu aussi d’excellents enseignants masculins ! Grâce à elles et eux, j’ai mordu à la recherche. Pour moi, la science est un virus qui fait du bien. Les enseignants se doivent de transmettre ce virus. Maintenant, j’essaie à mon tour de le partager au maximum.

Binaire : Tu travailles sur l’intégration de données biologiques. Qu’est-ce que ça veut dire ?

SCB : En biologie, on dispose de beaucoup de données, de points de vue différents, de formats très différents : des mesures, des diagrammes, des images, des textes, etc. L’intégration de données biologiques consiste à combiner ces données provenant de différentes sources pour en extraire des connaissances : l’évolution d’une maladie, la santé d’un patient ou d’une population…

Binaire : Où sont stockées ces données ?

SCB : Des données de santé sont collectées dans de grandes bases de données gérées par l’État, le Ministère de la Santé, la CNAM. Elles sont pseudonymisées : le nom du patient est remplacé par un pseudonyme qui permet de relier les données concernant le même patient mais en protégeant son identité. D’autres données sont obtenues par les hôpitaux pour tracer le parcours de soin. En plus de tout cela, il y a toutes les données de la recherche, comme les études sur une cohorte pour une pathologie donnée. Toutes ces données sont essentielles mais également sensibles. On ne peut pas faire n’importe quoi avec.

Binaire : Pourrais-tu nous donner un exemple de ton travail, un exemple de recherche en informatique sur ce qu’on peut faire avec ces données ?

SCB : Un médecin peut rechercher, par exemple, les gènes associés à une maladie. Avec un moteur de recherche médical, il tape le nom de la maladie qu’il étudie et il obtient une liste de gènes, triés dans l’ordre de pertinence. Le problème, c’est que la maladie peut être référencée sous plusieurs noms. Si le médecin tape un synonyme du nom de la maladie dans le moteur de recherche, la liste de gènes obtenus est sensiblement modifiée, de nouveaux gènes peuvent apparaître et leur ordre d’importance être différent. L’enjeu ici c’est à partir d’un ensemble de listes de gènes de construire une liste de gènes consensuelle : classant au début les gènes très bien classés dans un grand nombre de listes tout en minimisant les désaccords. Ce classement est bien plus riche en information pour les médecins que celui obtenu avec une simple recherche avec le nom commun de la maladie. Derrière cela, il y a un objet mathématique beaucoup étudié, les permutations.

Travailler sur les classements de résultats, c’est loin d’être simple algorithmiquement. Et ce problème est proche d’un autre problème dans une autre communauté : la théorie du vote. La situation est similaire, pour le vote, on a un grand nombre de votants (de milliers) qui votent pour un relativement petit nombre de candidats (une dizaine). Dans notre contexte biomédical, nous avons un grand nombre de gènes potentiellement associés à une maladie (des centaines) et un petit nombre de synonymes pour la maladie (une dizaine). Cela change un peu les choses, on reste dans un problème difficile et on peut s’inspirer de certaines solutions. Nous avons développé un outil basé sur ces recherches dans lequel les médecins mettent simplement le nom de la maladie à étudier, l’outil cherche automatiquement les synonymes dans les bases de synonymes, récupère les listes de gènes et fournit un classement consensuel. Avec notre outil, les médecins accèdent à une liste de gènes qui leur donne des informations plus complètes et plus fiables.

Binaire : Les données de santé sont évidemment essentielles. On parle beaucoup en ce moment du Health Data Hub. Pourrais-tu nous en dire quelques mots ?

SCB : Le Health Data Hub (HDH) propose un guichet d’entrée aux données de santé pour améliorer les soins, l’accompagnement des patients, et la recherche sur ces données. Le HDH a soulevé une polémique en choisissant un stockage dans Microsoft Azure, un service de cloud américain. Même si le stockage est conforme au RGPD, il pose un problème de souveraineté. Ce n’est pas une question d’impossibilité : d’autres données, de volume et complexité comparables sont sur des serveurs français. On espère que ce sera corrigé mais cela va sûrement durer au moins quelques années.

Binaire : Tu travailles sur les workflows scientifiques. Pourrais-tu expliquer cela aux lecteurs de binaire ?

SCB : Pour intégrer de gros volumes de données et les analyser, on est amené à combiner un assez grand nombre d’opérations avec différents logiciels, souvent des logiciels libres. On crée des chaînes de traitements parfois très complexes, en séquençant ou en menant en parallèle certains de ces traitements. Un workflow est une description d’un tel processus (souvent un code) pour s’en souvenir, le transmettre, peut-être le réaliser automatiquement. Pour les chercheurs, il tient un peu la place des cahiers de laboratoires d’antan.

Un workflow favorise la transparence, ce qui est fondamental en recherche. Définir du code informatique qui peut être réalisé par une machine mais également lu et compris par un humain permet de partager son travail, de travailler avec des collègues experts de différents domaines.

Binaire : Les workflows nous amènent à la reproductibilité, un sujet qui te tient particulièrement à cœur.

SCB : La reproductibilité d’une expérience permet à quelqu’un d’autre de réaliser la même expérience de nouveau, et d’obtenir, on l’espère, le même résultat. Compte tenu de la complexité d’une expérience et des variations de ses conditions de réalisation, c’est loin d’être évident. Nous avons toutes et tous vécu de grands moments de solitude en travaux pratiques de chimie quand on fait tout comme le prof a dit : on mélange, on secoue, c’est censé devenir bleu, et … ça ne se passe pas comme ça. Cela peut être pour de nombreuses raisons : parce qu’on n’est pas à la bonne température, que le mélange est mal fait, que le tube n’est pas propre, etc. Pour permettre la reproductibilité il faut préciser les conditions exactes qui font que l’expérience marche.

Le problème se pose aussi en informatique. Par exemple, on peut penser que si on fait tourner deux fois le même programme sur la même machine, on obtient le même résultat. La réponse courte c’est pas toujours ! Il suffit de presque rien, une mise à jour du compilateur du langage, du contexte d’exécution, d’un paramétrage un peu différent, et, par exemple, on obtient des arbres phylogénétiques complètement différents sur les mêmes données génétiques !

Binaire : Pourquoi est-il important d’être capable de reproduire les expériences ?

SCB : La science est cumulative. Le scientifique est un nain sur des épaules de géants. Il s’appuie sur les résultats des scientifiques avant lui pour ne pas tout refaire, ne pas tout réinventer. S’il utilise des résultats erronés, il peut partir sur une mauvaise piste, la science se fourvoie, le géant chancelle.

Des résultats peuvent être faux à cause de la fraude, parce que le scientifique a trafiqué ses résultats pour que son article soit publié. Ils peuvent être faux parce que le travail a été bâclé. Une étude de 2009 publiée par le New York Times a montré que la proportion de fraude varie peu, par contre le nombre de résultats faux a beaucoup augmenté. Les erreurs viennent d’erreurs de calcul statistiques, de mauvaises utilisations de modèles, parfois de calculs de logiciels mal utilisés. Cela arrive beaucoup en ce moment à cause d’une règle qui s’est imposée aux chercheurs : “publish or perish” (publie ou péris, en français) ; cette loi pousse les scientifiques à publier de façon massive au détriment de la qualité et de la vérification de leurs résultats.

La reproductibilité s’attache à combattre cette tendance. Il ne s’agit pas de rajouter des couches de processus lourds mais de les amener à une prise de conscience collective. Il faudrait aller vers moins de publications mais des publications beaucoup plus solides. Publier moins peut avoir des effets très positifs. Par exemple, en vérifiant un résultat, en cherchant les effets des variations de paramètres, on peut être conduit à bien mieux comprendre son résultat, ce qui fait progresser la science.

Binaire : Tu es directrice adjointe de l’institut DATAIA. Qu’est-ce que c’est ?

SCB : L’Université Paris-Saclay est prestigieuse, mais elle est aussi très grande. On y trouve de l’IA et des données dans de nombreux établissements et l’IA est utilisée dans de nombreuses disciplines. Dans l’institut DATAIA, nous essayons de coordonner la recherche, la formation et l’innovation à UPS dans ces domaines. Il s’agit en particulier de fédérer les expertises pluridisciplinaires des scientifiques de UPS pour développer une recherche de pointe en science des données en lien avec d’autres disciplines telles que la médecine, la physique ou les sciences humaines et sociales. En ce qui me concerne, je coordonne le volet formation à l’IA dans toutes les disciplines de l’université. Un de mes objectifs est d’attirer des talents plus variés dans l’IA, plus mixtes et paritaires.

Binaire : Tu travailles dans un domaine interdisciplinaire. Est-ce que, par exemple, les différences entre informaticiens et biologistes ne posent pas de problèmes particuliers ?

SCB : Je dis souvent pour provoquer que l’interdisciplinarité, “ça fait mal”… parce que les résultats sont longs à émerger. Il faut au départ se mettre d’accord sur le vocabulaire, les enjeux, les partages du travail et des résultats (qui profite de ce travail). Chaque discipline a sa conférence ou revue phare et ce qui est un objectif de résultat pour les uns ne l’est pas pour les autres. L’interdisciplinarité doit se construire comme un échange : en tant qu’informaticienne je dois parfois coder, implémenter des solutions assez classiques sur les données de mes collaborateurs mais en retour ces médecins et biologistes passent un temps long et précieux à annoter, interpréter les résultats que j’ai pu obtenir et ils me font avancer.

Depuis le début de ma carrière, j’ai toujours adoré les interactions interdisciplinaires avec les biologistes et les médecins. Grâce à ces échanges, on développe un algorithme nouveau qui répond à leur besoin, cet algorithme n’est pas juste un résultat dans un article, il est utilisé par eux. Parfois plus tard on se rend aussi compte que cet algorithme répond aux besoins d’autres disciplines.

Pendant la crise du covid, le CNRS m’a demandé de monter une équipe – collègues enseignants-chercheurs et ingénieurs – et ensemble nous sommes partis au feu pour aider des médecins à rapidement extraire les traitements prometteurs pour la Covid-19 à partir des données de l’OMS… Ces médecins travaillaient jours et nuits depuis plusieurs semaines… Nous les avons rejoints dans leurs nuits blanches pour les aider à automatiser leurs actions, pour intégrer ces données et proposer un cadre représentant tous les essais de façon uniforme. J’étais très heureuse de pouvoir les aider. Ils m’ont fait découvrir comment étaient gérés les essais cliniques au niveau international. A l’époque, je ne savais pas ce qu’était un essai clinique mais cela ressemblait fort à des données que je connaissais bien et j’avais l’habitude d’interagir avec des non informaticiens; maintenant je peux t’en parler pendant des heures. J’ai fait des rencontres incroyables avec des chercheurs passionnants.

Serge Abiteboul, Inria et ENS, Paris, Charlotte Truchet, Université de Nantes.

Les entretiens autour de l’informatique

22.03.2024 à 06:11

Une « glaise électronique » re-modelable a volonté !

binaire

Continuer la lecture de « Une « glaise électronique » re-modelable a volonté ! »

Texte intégral (2632 mots)

Concevoir les puces de demain grâce aux FPGA*s, une « glaise électronique » re-modelable a volonté, nous explique Bruno Levy. Bruno est Directeur de Recherche Inria au sein du projet ParMA de l’Inria Saclay et du Laboratoires de Mathématiques d’Orsay. Il conduit des recherches en physique numérique et en cosmologie. Il joue également le rôle d’ambassadeur pour Risc-V. Pierre Paradinas.

(*) FPGA : Pour « Field Programmable Gate Array », à savoir, ensemble de portes logiques programmable « sur le terrain » …

« S’il te plait, dessine moi la super-puce du futur pour l’IA de demain ? »

« Ça, c’est la caisse, la super-puce que tu veux est dedans ! » (D’après St Exupéry et Igor Carron)

La micro-electronique : des milliards de connexions sans s’emmêler les fils ! Les circuits intégrés, ou « puces », sont d’incroyables réalisations technologiques. Ils ont été inventés en 1958 par Jack Kilby dans l’objectif de simplifier la fabrication des circuits électroniques. Cette industrie était alors confrontée au problème d’arriver à fabriquer de manière fiable un grand nombre d’éléments. Le plus gros problème était posé par le nombre considérables de fils censés connecter les composants entre eux ! En gravant directement par un procédé photographique les composants et leurs connexions dans un morceau de semi-conducteur de quelques millimètres carrés, son invention révolutionne ce domaine, car elle a permis non-seulement d’automatiser le processus de fabrication, mais également de miniaturiser la taille des circuits et leur consommation énergétique de manière spectaculaire. Grâce à son invention, il propose une dizaine d’années plus tard, en 1972, la première calculatrice de poche. Dans la même période (en 1971), la firme Intel, à présent bien connue, sort une puce révolutionnaire, le Intel 4004, qui contient un ordinateur quasi complet (le tout premier microprocesseur), également dans l’objectif de fabriquer des calculatrices de poches. En quelques décennies, cette technologie progresse plus rapidement que n’importe quelle autre. Les premières puces des années 70 comportaient quelques milliers d’éléments (des transistors), connectés par des fils de quelques micromètres d’épaisseur (dans un millimètre on casait 1000 fils, ce qui était déjà considérable, mais attendez la suite…). Les puces d’aujourd’hui les plus performances comportent des centaines de milliards de transistors, et les fils font quelques nanomètres de large (dans un millimètre, on case maintenant un million de fils).

Comment fabrique-t-on une puce ? Il y a un petit problème : arriver à structurer la matière à l’échelle atomique ne peut pas se faire dans un garage ! Pour donner une idée de la finesse de gravure (quelques nanomètres), on peut garder à l’esprit que la lumière visible a une longueur d’onde entre 300 et 500 nanomètres. Autrement dit, dans l’intervalle minuscule correspondant à une seule longueur d’onde électromagnétique de lumière visible, on sait graver une centaine de fils !!! Alors avec quoi peut-on réaliser ce tour de force ? Toujours avec des ondes électromagnétiques, mais de très très petite longueur d’onde, émises par un laser, à savoir des ultra-violets très énergétiques (qui sont une forme de « lumière » invisible), appelés EUV pour Extreme Ultra Violets. La firme néerlandaise ASML maîtrise cette technologie et équipe les principaux fabricants de puces (appelés des « fondeurs »), dont le Taïwanais TSMC, Samsung et Intel, avec sa machine (à plusieurs centaines de millions d’Euros, grosse comme un autobus, bourrée de technologie) qui permet de graver la matière à l’échelle atomique . La machine, et surtout l’usine autour de celle-ci, coûtent ensemble plusieurs dizaines de milliards d’Euros ! A moins d’être elle-même un fondeur (comme Intel), une entreprise conceptrice de puces va donc en général dépendre de l’une de ces entreprises, qui a déjà réalisé les investissements colossaux, et qui va fabriquer les puces à partir de son design. Cela a été le cas par exemple de Nvidia (qui fabrique à présent la plupart des puces pour l’IA), qui a fait fabriquer ses trois premières générations de puces graphiques dans la fin des années 1990 par le fondeur Franco-Italien ST-Microelectronics (qui gravait alors en 500 nanomètres, puis 350 nanomètres), pour passer ensuite au Taïwanais TSMC, qui avait déjà à l’époque un processus plus performant.

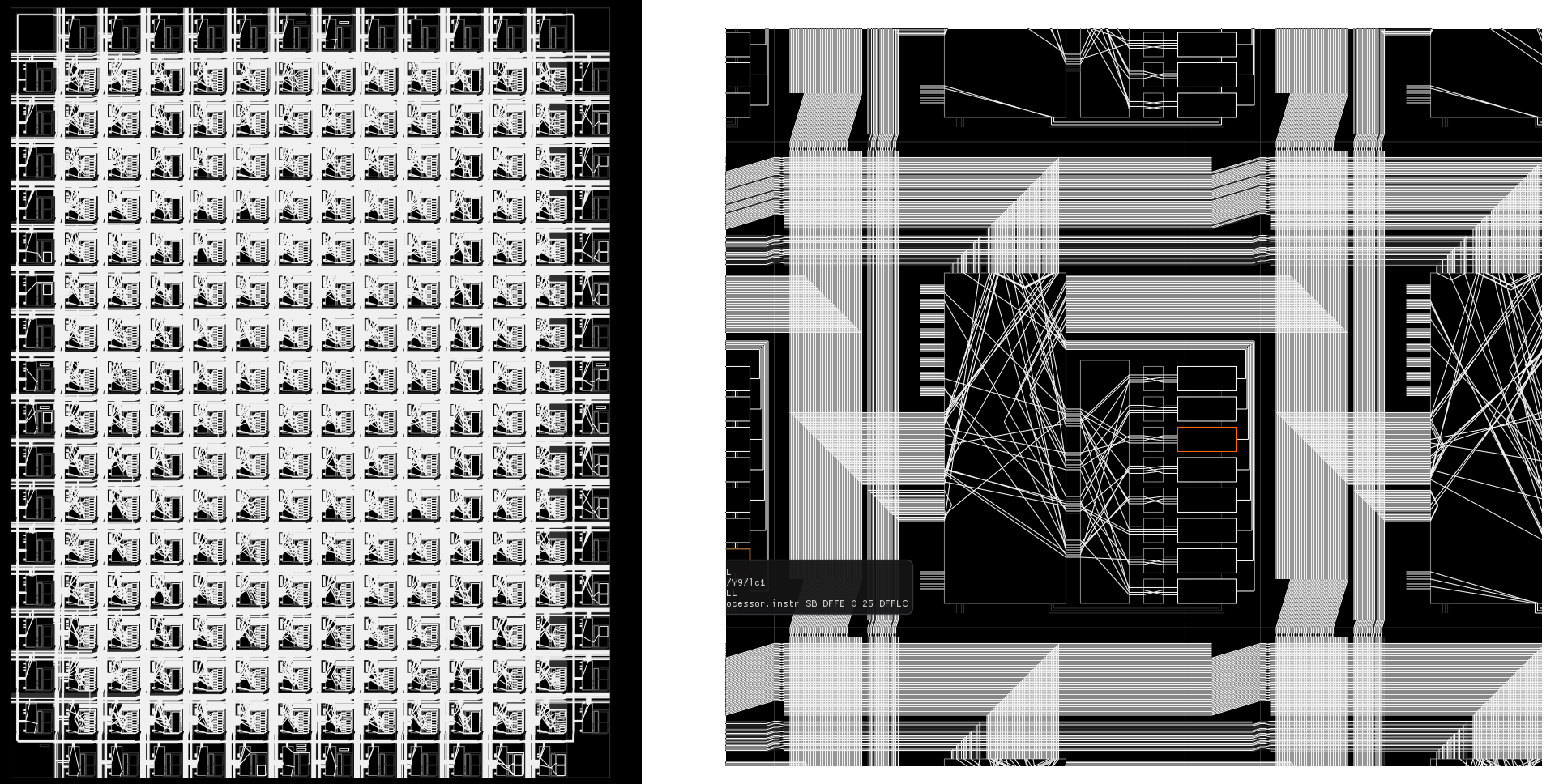

Représentation de l’intérieur d’un FPGA, constitué d’un grand nombre de portes logiques, de cellules de mémoire et d’aiguillages permettant de les connecter. Ici, le circuit correspond à FemtoRV, un petit processeur Risc-V conçu par l’auteur.

Et les petits acteurs ? Comment un petit acteur concepteur de puces peut-il accéder à cette technologie ? Le coût en faisant appel à un fondeur reste important, car pour chaque puce plusieurs étapes de développement sont à réaliser, comme la création des masques, sortes de « négatifs photo » permettant de créer par projection les circuits sur la puce. Afin de réaliser des prototypes, ou encore quand les exigences de performances sont moins importantes, il serait bien d’avoir une sorte de « boite » remplie de portes logiques, de fils et de cellules mémoires (comme sur l’illustration sous le titre), et de pouvoir rebrancher à volonté tous ces éléments au gré de l’imagination du concepteur. C’est exactement ce que permet de réaliser un FPGA. Un tel FPGA se présente sous la forme d’un circuit intégré, avec à l’intérieur tous ces éléments génériques, et un très grand nombre d’ « aiguillages » reconfigurables par logiciel (voir la figure). On peut le considérer comme une « glaise électronique », modelable à façon, permettant de réaliser n’importe quel circuit logique, à l’aide de langages de description spécialisés.

Il existe une grande variété de FPGA, des plus petits, à quelques dizaines d’Euros, comportant quelques milliers d’éléments logiques, jusqu’au plus gros, à plusieurs milliers d’Euros, comportant des millions d’éléments. Ceci rend le « ticket d’entrée » bien moins onéreux. Combinées avec la disponibilité de FPGAs à faible coût, deux autres nouveautés favorisent considérablement l’émergence de petits acteurs dans ce domaine :

- tout d’abord, l’apparition d’outils Open-Source, tels que Yosys et NextPNR, qui remplacent de grosses suites logicielles monolithiques par un ensemble d’outils simples, faciles à utiliser et réactifs. Ceci rend cette technologie accessible non-seulement aux petits acteurs, mais également à toute une communauté de hobbyistes, de manière similaire à ce qui s’est passé pour l’impression 3D.

- d’autre part, le standard ouvert RiscV fournit à tous ces projets une norme libre de droit, facilitant l’émergence d’un écosystème de composants compatibles entre eux (c.f. cet article sur binaire ). Il est assez facile de réaliser un processeur Risc-V à partir d’un FPGA (tutoriel réalisé par l’auteur ici ).

- et enfin, des initiatives comme TinyTapeOut, qui permettent à tout un chacun de s’initier à la fabrication de circuit intégrés, en intégrant les projets de plusieurs personnes sur une seule puce afin de réduire les coûts de production.

Pourquoi est-ce intéressant et qu’est-ce que ça change ? Au-delà d’introduire plus de « bio-diversité » dans un domaine jusqu’à présent dominé par quelques acteurs, certains domaines peuvent grandement bénéficier de la possibilité de créer facilement des circuits électroniques : par exemple, les expériences réalisées à l’aide de l’accélérateur à particules LHC (Large Hadron Collider) du CERN génèrent un très grand volume de données, qui nécessite une électronique spécialisée pour leur traitement. D’autres domaines d’application nécessitent de contrôler très exactement le temps, d’une manière telle que seule un circuit spécialisé peut le faire. Enfin, un grand nombre de gadgets de type « Internet des Objets » possède à l’intérieur un système informatique complet, tournant sous Linux, ce qui représente un ensemble de problèmes en termes de sécurité informatique. Ceci est résumé dans cet article qui décrit un scénario fictif, où des brosses à dents connectés sont utilisées pour organiser une attaque par déni de service. Même si ce scénario était fictif, il reste malheureusement très réaliste ! Grâce aux FPGAs, il sera possible de remplacer tous ces petits ordinateurs génériques de l’Internet des objets par des versions spécialisées, à la fois plus économes en énergie et moins sensibles aux attaques informatiques.

Et demain, une convergence entre le soft et le hard ? Avec les FPGAs, on assiste à une évolution où la frontière entre le soft (le logiciel) et le hard (le matériel) est de plus en plus ténue. Si on imagine qu’elle devienne totalement poreuse, on voit alors des ordinateurs qui reconfigurent automatiquement leurs circuits en fonction du programme à exécuter, afin d’être plus efficace et/ou de consommer moins d’énergie. Intel et AMD explorent déjà cette voie, en intégrant un FPGA dans un microprocesseur, ce qui permet de définir pour ce dernier de nouvelles instructions à volonté. En extrapolant encore plus loin cette vision, on pourra imaginer dans un futur proche une grande variété de schémas de conceptions et de modèles d’exécution, permettant de remplacer la puissance brute de calcul par plus de créativité et d’intelligence, réelle ou artificielle !

Alors, de quoi rêvent les FPGAs … ?

… de moutons électriques, bien évidement !

Bruno Lévy, Inria

15.03.2024 à 08:06

Quand le responsable de la sécurité informatique doit (vraiment) aller en prison

binaire

Texte intégral (2686 mots)

Les cyberattaques nous sont – malheureusement – devenues familières ; pas un jour où une nouvelle annonce d’une fuite de données ou du blocage d’un service numérique ne fasse la une de l’actualité. Si des spécialistes cherchent en permanence à concevoir des solutions visant à diminuer leur nombre et leur portée, il convient ensuite de les mettre en œuvre dans les systèmes numériques pour les contrer. L’histoire que nous racontent Charles Cuveliez et Jean-Charles Quisquater est édifiante : elle nous explique exactement tout ce qu’il ne faut pas faire ! Pascal Guitton

C’est une plainte en bonne et due forme qu’a déposée la Commission américaine de réglementation et de contrôle des marchés financiers (SEC) contre la société SolarWinds et son Chief Information Security Officer dans le cadre de l’attaque qu’elle a subie. Elle avait fait du bruit car elle a permis à des hackers de diffuser, depuis l’intérieur des systèmes de la société, une version modifiée du logiciel de gestion des réseaux que la compagnie propose à ses clients (Orion). Il faut dire que les dégâts furent considérables puisque les entreprises qui avaient installé la version modifiée permettaient aux hackers d’entrer librement dans leur réseau.

L’enquête de la SEC relatée dans le dépôt de plainte montre l’inimaginable en termes de manque de culture de sûreté, de déficience et de négligence, le tout mâtiné de mauvaise foi.

Absence de cadre de référence de sûreté

SolarWinds a d’abord prétendu et publié qu’il avait implémenté la méthodologie de l’agence chargée du développement de l’économie notamment en développant des normes (NIST, National Institute of Standards and Technology) pour évaluer les pratiques de cybersécurité et pour atténuer les risques organisationnels mais ce n’était pas vrai. Des audits internes ont montré qu’une petite fraction seulement des contrôles de ce cadre de référence était en place (40 %). Les 60% restants n’étaient tout simplement pas implémentés. SolarWinds, dans le cadre de ses évaluations internes, avait identifié trois domaines à la sécurité déficiente : la manière de gérer cette sécurité dans les logiciels tout au long de leur vie commerciale, les mots de passe et les contrôles d’accès aux ressources informatiques.

Un développement sans sécurité

Le logiciel de base qui sert à son produit Orion, faisait partie des développements qui ne suivaient absolument aucun cadre de sécurité. L’enquête a montré en 2018 qu’il y avait eu un début d‘intention pour introduire du développement sûr de logiciel mais qu’il fallait commencer par le début… une formation destinée aux développeurs pour savoir ce qu’est un développement sûr, suivi par des expériences pilotes pour déployer graduellement cette méthodologie, par équipe, sans se presser, sur une base trimestrielle. Entretemps, SolarWinds continuait à prétendre qu’elle pratiquait ses développements en suivant les méthodes de sécurité adéquates.

Mot de passe

La qualité de la politique des mots de passe était elle aussi défaillante : à nouveau, entre ce que SolarWinds prétendait et ce qui était en place, il y avait un fossé. La politique des mots de passe de SolarWinds obligeait à les changer tous les 90 jours, avec une longueur minimum et, comme toujours, imposait des caractères spéciaux, lettres et chiffres. Malheureusement, cette politique n’était pas déployée sur tous les systèmes d’information, applications ou bases de données. La compagnie en était consciente mais les déficiences ont persisté des années durant. Un employé de SolarWinds écrivit même un courriel au nouveau patron de l’informatique que des mots de passe par défaut subsistaient toujours pour certaines applications. Le mot de passe ‘password’ fut même découvert ! Un audit a mis en évidence plusieurs systèmes critiques sur lesquels la politique des mots de passe n’était pas appliquée. Des mots de passe partagés ont été découverts pour accéder à des serveurs SQL. Encore pire : on a trouvé des mots de passe non chiffrés sur un serveur public web, des identifiants sauvés dans des fichiers en clair. C’est via la société Akamai qui possède des serveurs un peu partout dans le monde et qui duplique le contenu d’internet notamment (les CDN, Content Distribution Networks) que SolarWinds distribuait ses mises à jour. Un chercheur fit remarquer à SolarWinds que le mot de passe pour accéder au compte de l’entreprise sur Akamai se trouvait sur Internet. Ce n’est pourtant pas via Akamai que la modification et la diffusion du logiciel eut lieu. Les hackers l’ont fait depuis l’intérieur même des systèmes de SolarWinds.

Gestion des accès

La gestion des accès c’est-à-dire la gestion des identités des utilisateurs, les autorisations d’accès aux systèmes informatique et la définition des rôles et fonctions pour savoir qui peut avoir accès à quoi dans l’entreprise étaient eux aussi déficients. La direction de SolarWinds savait entre 2017 et 2020 qu’on donnait de manière routinière et à grande échelle aux employés des autorisations qui leur permettaient d’avoir accès à plus de systèmes informatiques que nécessaires pour leur travail. Dès 2017, cette pratique était bien connue du directeur IT et du CIO. Pourquoi diable a-t-on donné des accès administrateurs à des employés qui n’avaient que des tâches routinières à faire ? Cela a aussi compté dans l’attaque.

Les VPN furent un autre souci bien connu et non pris en compte. A travers le VPN pour accéder au réseau de SolarWinds, une machine qui n’appartient pas à SolarWinds pouvait contourner le système qui détecte les fuites de données (data loss prevention). L’accès VPN contournait donc cette protection. Comme d’habitude, serait-on tenté de dire à ce stade, c’était su et connu de la direction. Toute personne avec n’importe quelle machine, grâce au VPN de SolarWinds et un simple identifiant (volé), pouvait donc capter des données, de manière massive sans se faire remarquer. En 2018, un ingénieur leva l’alerte en expliquant que le VPN tel qu’il avait été configuré et installé pouvait permettre à un attaquant d’accéder au réseau, d’y charger du code informatique corrompu et de le stocker dans le réseau de SolarWinds. Rien n’y fit, aucune action correctrice ne fut menée. En octobre 2018, SolarWinds, une vraie passoire de sécurité, faisait son entrée en bourse sans rien dévoiler de tous ces manquements. C’est d’ailleurs la base de la plainte de la SEC, le régulateur américain des marchés. Toutes ces informations non divulguées n’ont pas permis aux investisseurs de se faire une bonne idée de la valeur de la société. Solarwinds ne se contenta pas de mentir sur son site web : dans des communiqués de presse, dans des podcasts and des blogs, SolarWinds faisait, la main sur le cœur, des déclarations relatives à ses bonnes pratiques cyber.

Avec toutes ces déficiences dont la direction était au courant, il est clair pour la SEC que la direction de SolarWinds aurait dû anticiper qu’il allait faire l’objet d’une cyberattaque.

Alerté mais silencieux

Encore plus grave : SolarWinds avait été averti de l’attaque par des clients et n’a rien fait pour la gérer. C’est bien via le VPN que les attaquants ont pénétré le réseau de SolarWinds via des mots de passe volés et via des machines qui n’appartenaient pas à SolarWinds (cette simple précaution de n’autoriser que des machines répertoriées par la société aurait évité l’attaque). Les accès via le VPN ont eu lieu entre janvier 2019 et novembre 2020. Les criminels eurent tout le temps de circuler dans le réseau à la recherche de mots de passe, d’accès à d’autres machines pour bien planifier l’attaque. Celle-ci a donc finalement consisté à ajouter des lignes de code malicieuses dans Orion, le programme phare de SolarWinds, utilisé pour gérer les réseaux d’entreprise. Ils n’ont eu aucun problème pour aller et venir entre les espaces de l’entreprise et les espaces de développement du logiciel, autre erreur de base (ségrégation et segmentation). A cause des problèmes relevés ci-dessus avec les accès administrateurs, donnés à tout bout de champ, notamment, les antivirus ont pu être éteints. Les criminels ont ainsi pu obtenir des privilèges supplémentaires, accéder et exfiltrer des lignes de codes sans générer d’alerte. Ils ont aussi pu récupérer 7 millions de courriels du personnel clé de Solarwind.

Jusqu’en février 2020, ils ont testé l’inclusion de lignes de code inoffensives dans le logiciel sans être repérés. Ils ont donc ensuite inséré des lignes de code malicieuses dans trois produits phares de la suite Orion. La suite, on connait : ce sont près de 18 000 clients qui ont reçu ces versions contaminées. Il y avait dans ces clients des agences gouvernementales américaines.

On s’est bien retranché, chez SolarWinds, derrière une soi-disant attaque d’un État pour justifier la gravité de ce qui s’est passé et sous-entendre qu’il n’y avait rien à faire pour la contrer mais le niveau de négligence, analyse la SEC, est si immense qu’il ne fallait pas être un État pour mettre en œuvre Sunburst, le surnom donné à l’attaque. Il y a aussi eu des fournisseurs de service (MSP) attaqués : ceux-ci utilisent les produits de SolarWinds pour proposer des services de gestion de leur réseau aux clients, ce qui donc démultipliait les effets.

Alors que des clients ont averti que non seulement le produit Orion était attaqué mais que les systèmes même de SolarWinds étaient affectés, la société a tu ces alertes. Elle fut aussi incapable de trouver la cause de ces attaques et d’y remédier. SolarWinds a même osé prétendre que les hackers se trouvaient déjà dans le réseau des clients (rien à avoir avec SolarWinds) ou que l’attaque était contre le produit Orion seul (sur laquelle une vulnérabilité aurait été découverte par exemple) alors que cette attaque avait eu lieu parce que les hackers avaient réussi à infester le réseau de SolarWinds

Pour la SEC, le manque de sécurité mise en place justifie déjà à lui seul la plainte et l’attaque elle-même donne des circonstances aggravantes.

L’audit interne a montré que de nombreuses vulnérabilités étaient restées non traitées depuis des années. De toute façon le personnel était largement insuffisant, a pu constater la SEC dans les documents internes, pour pouvoir traiter toutes ces vulnérabilités en un temps raisonnable. On parlait d’années. Lors de l’attaque, SolarWinds a menti sur ce qui se passait. Au lieu de dire qu’une attaque avait lieu, SolarWinds avait écrit que du code dans le produit Orion avait été modifié et pourrait éventuellement permettre à un attaquant de compromettre les serveurs sur lesquels le produit Orion avait été installé et tournait !

Que retenir de tout ceci ? Il ne faut pas se contenter des déclarations des fournisseurs sur leurs pratiques de sécurité. En voilà un qui a menti tout en sachant que son produit était une passoire. Ce qui frappe est la quantité d’ingénieurs et d’employés qui ont voulu être lanceurs d’alerte au sein de SolarWinds. Ils ne furent pas écoutés. Faut-il légiférer et prévoir une procédure de lanceur d’alerte sur ces matières-là aussi vers des autorités ? On se demande aussi si dans tous les clients d’Orion, il n’y en a eu aucun pour faire une due diligence avec des interviews sur site. Il est quasiment certain que des langues se seraient déliées.

Jean-Jacques Quisquater (Ecole Polytechnique de Louvain, Université de Louvain et MIT) & Charles Cuvelliez (Ecole Polytechnique de Bruxelles, Université de Bruxelles)

Pour en savoir plus : Christopher BRUCKMANN, (SDNY Bar No. CB-7317), SECURITIES AND EXCHANGE COMMISSION, Plaintiff, Civil Action No. 23-cv-9518, against SOLARWINDS CORP. and TIMOTHY G. BROWN

11.03.2024 à 11:22

Femmes et numérique inclusif par la pratique

binaire

Continuer la lecture de « Femmes et numérique inclusif par la pratique »

Texte intégral (3258 mots)

Concrètement, quelles actions pour plus d’égalité entre les sexes dans le domaine du numérique ont démontré leur efficacité avec, parfois, des retombées étonnamment rapides ?

Comment penser notre société de demain, un monde où le numérique nourrit tous les secteurs – la santé, les transports, l’éducation, la communication, l’art, pour n’en citer que certains –, un thème mis en avant par l’ONU : « Pour un monde digital inclusif : innovation et technologies pour l’égalité des sexes ».

Pour répondre à ces questions, nous poursuivons notre lecture croisée d’ouvrages et de points de vue de la sociologue et politologue Véra Nikolski [Nikolski, 2023], de l’anthropologue Emmanuelle Joseph-Dailly [Joseph-Dailly, 2021], de l’informaticienne Anne-Marie Kermarrec [Kermarrec, 2021], de la philosophe Michèle Le Dœuff [Le Dœuff, 2020], et de l’informaticienne et docteure en sciences de l’éducation Isabelle Collet [Collet, 2019].

Féminisme et numérique

Bien avant le numérique et l’informatique née au milieu du XXe siècle, l’égalité entre les sexes a été une question dont plusieurs mouvements féministes se sont emparés dès la fin du XIXe siècle, avec des textes majeurs et des luttes de fond à travers le monde : Dona Haraway, pionnière du cyberféminisme aux États-Unis, Gisèle Halimi en France, Nawal El Saadaoui en Égypte, Prem Chowdhry en Inde, Wassyla Tamzali en Algérie, et bien d’autres.

Dans son ouvrage Féminicène, Véra Nikolski questionne la corrélation directe entre les progrès de l’émancipation féminine et les efforts pour y parvenir :

« Il y a bien, d’un côté, l’histoire des féminismes, retraçant les actions et les tentatives d’action des individus, puis des mouvements ayant pour but l’amélioration de la condition des femmes et, de l’autre, l’histoire des avancées législatives et pratiques dont les femmes bénéficient, ces deux histoires suivant chacune son rythme, sans qu’on puisse établir entre elles un quelconque rapport de cause à effet. » [Nikolski, 2023]

Véra Nikolski fait le constat que des avancées législatives pour les droits des femmes ont parfois été obtenues sans mobilisation, au sens de soulèvements et luttes féministes. Par exemple, si le droit de vote des femmes proposé en 1919 aux États-Unis fait suite aux manifestations et luttes pour le suffrage féminin, dans de nombreux autres pays y compris les premiers à avoir accordé le droit de vote aux femmes (la Nouvelle-Zélande en 1893, l’Australie en 1901, puis les pays scandinaves à partir de 1906), il n’y a pas eu de soulèvement spectaculaire. Un constat similaire est fait concernant l’ouverture des lycées publics aux jeunes filles en 1880 en France, l’exercice des professions médicales ou du métier d’avocate entre 1881 et 1899. Quel a donc été le facteur majeur de ces avancées ? Le point de bascule, selon Véra Nikolski, est la révolution industrielle et la période de l’anthropocène. Le progrès économique et technologique décolle à partir de cette révolution, et apporte progrès technologique et progrès médical, les deux, et en particulier, ce dernier étant particulièrement favorables à la condition des femmes. À cela s’ajoute le capitalisme qui ne rend pas uniquement le travail des femmes possible, mais indispensable : « il faut faire des femmes des travailleurs comme les autres ».

Après la révolution industrielle, suit la révolution numérique que nous vivons actuellement, et qui voit la transformation d’un monde où les technologies numériques se généralisent à de nombreux secteurs et les affectent profondément, tels que la santé, les transports, l’éducation, la communication, ou l’art, pour n’en citer que certains [Harari, 2015]. Le secteur du numérique est devenu source de richesse, et sa part dans l’économie de plus en plus importante. Selon l’OCDE, en 2019, la part du numérique dans le PIB était de 6% en France, 8% aux États-Unis, 9,2% en Chine, 10% au Royaume-Uni, et 10,1% en Corée du Sud. Plus récemment, une étude en 2020 montre que les STIM représentent 39% du PIB des États-Unis. Cette étude est plus inclusive et considère non seulement les ingénieurs et docteurs du domaine, mais également des spécialistes de domaines d’application des STIM qui ne détiennent pas forcément un diplôme de bachelor mais d’autres formations plus courtes et spécifiques pour la montée en compétence en STIM. Les chiffres globaux inclusifs montrent alors que les employés en STIM représentent deux travailleurs États-Uniens sur trois, avec un impact global de 69% du PIB des États-Unis.

Ainsi, le besoin de main d’œuvre croissant pousse les entreprises à rechercher des talents dans les rangs féminins, et à mettre en place des actions pour plus de diversité et de parité. Ce besoin croissant de main d’œuvre dans le numérique fait également prendre conscience aux gouvernements de la nécessité d’une politique de formation en STIM plus inclusive pour les femmes. Aujourd’hui, tous types d’acteurs arrivent à la même conclusion, à savoir la nécessité de mettre en place une action volontariste pour une égalité entre les sexes dans les STIM, en termes de nombre de femmes formées, d’égalité des salaires à postes équivalents, d’évolution de carrière et d’accès aux postes de direction.

Elles et ils l’ont fait, et ça a marché

Quelles actions pour plus d’inclusion de femmes dans le domaine des STIM ont démontré leur efficacité ? Un exemple concret est celui de l’école d’ingénieur.es l’INSA Lyon qui a réussi, à travers plusieurs actions proactives, à avoir 45% de jeunes femmes en entrée de l’école. L’INSA Lyon compte un institut – l’Institut Gaston Berger (IGB) – qui a pour objectif, entre autres, de promouvoir l’égalité de genre. Pour ce faire, l’IGB a mis en place des actions auprès des plus jeunes, en faisant intervenir des étudiantes et des étudiants de l’INSA Lyon auprès d’élèves de collèges et de lycées. L’INSA Lyon a par ailleurs mis en place, et ce depuis plusieurs années, un processus de sélection après le baccalauréat qui prend en compte les résultats scolaires à la fois en classe de terminale et en classe de première au lycée, ce qui a eu pour effet d’augmenter les effectifs féminins admis à l’INSA Lyon ; les jeunes filles au lycée feraient preuve de plus de régularité dans leurs études et résultats scolaires.

Cela dit, malgré ce contexte favorable, après les deux premières années de formation initiale généraliste à l’INSA Lyon, lorsque les étudiant.es choisissaient une spécialité d’études pour intégrer l’un ou l’autre des départements de formation spécialisée de l’INSA Lyon, les étudiant.es optant pour le département Informatique comptaient seulement entre 10% et 15% de femmes. Le département Informatique a alors mis en place une commission Femmes & Informatique dès 2018, avec pour objectif là encore de mener des actions proactives pour augmenter la participation féminine en informatique. En effet, le vivier de femmes était juste là, avec 45% de femmes à l’entrée de l’INSA Lyon. Des rencontres des étudiant.es en formation initiale à l’INSA Lyon (avant leur choix de spécialité) avec des étudiantes et des étudiants du département Informatique, ainsi que des enseignantes et des enseignants de ce département, ont été organisées. Ces rencontres ont été l’occasion de présenter la formation en informatique et les métiers dans le secteur du numérique, de briser les idées reçues et les stéréotypes de genre, et de permettre aux étudiantes et étudiants en informatique de faire part de leur parcours et choix d’études, et de partager leur expérience. Par ailleurs, l’Institut Gaston Berger conjointement avec le département Informatique ont mis en place pour les élèves de première année à l’INSA Lyon des aménagements pédagogiques et des séances de tutorat pour l’algorithmique et la programmation. Deux ans plus tard, les étudiant.es de l’INSA Lyon rejoignant le département d’Informatique comptent 30% de femmes. Preuve, s’il en faut, que des actions proactives ciblées peuvent avoir des retombées rapides. Des actions spécifiques pour l’augmentation des effectifs féminins ont également été menées avec succès dans d’autres universités, à Carnegie Mellon University aux États-Unis, et à la Norwegian University of Science and Technology en Norvège.

Hormis les actions proactives de ce type, Isabelle Collet mentionne dans son ouvrage Les oubliées du numérique un certain nombre de bonnes pratiques pour l’inclusion des femmes, dont la lutte contre les stéréotypes avec, toutefois, un regard circonstancié [Collet, 2019] :

« La lutte contre les stéréotypes est un travail indispensable, mais dont il faut connaître les limites. En particulier, il est illusoire de penser qu’il suffit de déconstruire les stéréotypes (c’est-à-dire de comprendre comment ils ont été fabriqués) pour qu’ils cessent d’être opérants.

[..]

Un discours exclusivement centré sur les stéréotypes a tendance à rendre ceux-ci déconnectés du système de genre qui les produit. [..] L’entrée unique « lutte contre les stéréotypes » fait peser la responsabilité de la discrimination sur les individus et évite d’attaquer la source du problème (le système de genre) en ne s’occupant que de ses sous-produits (les stéréotypes), présentés comme premiers, obsolètes, désincarnés. »

Sur la question des stéréotypes, dans son ouvrage Le sexe du savoir, Michèle Le Dœuff rappelle que durant la Grèce antique, l’intuition était une qualité intellectuelle très valorisée, la plus élevée [Le Dœuff, 2020]. Elle était alors jugée comme une qualité masculine, dont les hommes étaient principalement dotés. Aujourd’hui, la qualité intellectuelle jugée la plus élevée est le raisonnement logique – une qualité là encore perçue comme masculine –, alors que les femmes sont à présent jugées plus intuitives. Et Isabelle Collet de conclure à ce propos :

« Si l’on se met à croire que les disciplines scientifiques, telles que les mathématiques et l’informatique, nécessitent avant tout de l’intuition, et de manière moindre, de la logique et du raisonnement, cette compétence jugée aujourd’hui féminine redeviendra l’apanage des hommes. »

Un autre type d’action d’inclusion féminine est l’action affirmative[2], avec l’application de quotas et de places réservées. Dans son ouvrage Numérique, compter avec les femmes, Anne-Marie Kermarrec dresse le pour et le contre d’une telle mesure [Kermarrec, 2021]. Ce type d’action, appliqué dans différentes universités dans le monde, mais également dans des conseils d’administration et des instances politiques, a le mérite de démontrer des résultats rapides et efficaces. Ainsi, en France, de nouvelles lois ont été instaurées pour garantir la parité politique. En 2000, une loi est promulguée pour une égalité obligatoire des candidatures femmes et hommes pour les scrutins de liste. En 2013, une autre loi est mise en place obligeant les scrutins départementaux et les scrutins municipaux pour les communes de plus de 1000 habitants à présenter un binôme constitué obligatoirement d’une femme et d’un homme. Une nouvelle législation s’applique également aux entreprises. En 2011, une loi est adoptée pour imposer 40% de femmes dans les conseils d’administration et de surveillance des grandes entreprises cotées. En 2021, une autre loi est promulguée pour imposer des quotas de 40 % de femmes dans les postes de direction des grandes entreprises à horizon 2030, sous peine de pénalités financières pour les entreprises. Et en 2023, une loi visant à renforcer l’accès des femmes aux responsabilités dans la fonction publique porte à 50% le quota obligatoire de primo-nominations féminines aux emplois supérieurs et de direction. En résumé, alors que ces pratiques se généralisent au monde politique et aux entreprises, verra-t-on des pratiques similaires pour la formation des jeunes femmes aux sciences et aux STIM, pour le recrutement des enseignant.es de ces domaines, pour une inclusion effective des femmes dans l’innovation et l’économie de ces secteurs ?

La promulgation de lois sur des quotas a montré des effets rapides et a aidé à briser le plafond de verre. Cela dit, le principe de quota peut soulever des interrogations et causer une appréhension de la part de certaines personnes qui bénéficieraient de ces mesures, et qui ne pourraient s’empêcher de se demander si elles ont été choisies pour leurs compétences ou uniquement pour leur genre. À propos de ce dilemme, Isabelle Collet, invitée aux assises de féminisation des métiers du numérique en 2023, répond ceci :

« Soyons clair.es. Je préfère être recrutée parce que je suis une femme, plutôt que ne pas être recrutée parce que je suis une femme. »

Même si l’on peut reprocher à la mesure d’être imparfaite – à vrai dire, l’imperfection vient de la cause et non de la mesure –, le choix à faire aujourd’hui est clair.

Et (en cette veille de) demain ?

Nous vivons actuellement des transformations de notre monde, certes, des transformations et des évolutions technologiques qui ont amélioré notre qualité de vie, mais également des transformations dues à l’impact de l’activité humaine sur la planète, la raréfaction des ressources naturelles, et l’altération de l’environnement et de sa stabilité. Dans ce contexte, nous devons être conscients que l’émancipation féminine reste fragile. En effet, par temps de crise, les acquis d’égalité entre les sexes peuvent malheureusement être réversibles. Comment sauvegarder et développer les droits des femmes ? Véra Nikolski conclut dans Féminicène par l’importance de « comprendre les lois naturelles et historiques, et à travailler au maintien des conditions matérielles de l’émancipation [..] Ce travail passe, entre autres, par la sauvegarde de l’infrastructure technologique qui, si étonnant que cela puisse paraître, a favorisé l’émancipation des femmes ».

Alors, mesdames, investissons massivement tous les secteurs d’un numérique qui s’inscrit dans les limites planétaires. Et mesdames et messieurs, travaillons à permettre l’inclusion massive des jeunes filles dans les formations scientifiques, et ce dès le plus jeune âge.

Sara Bouchenak, Professeure d’informatique à l’INSA Lyon, Directrice de la Fédération Informatique de Lyon.

[2] Ou sa variante anglophone positive discrimination.

Pour aller plus loin

- Isabelle Collet. Les oubliées du numérique. Le Passeur, 2019.

- Catherine Dufour. Ada ou la beauté des nombres. Fayard, 2019.

- David Alan Grier. When Computers Were Human. Princeton University Press, 2007.

- Yuval Noah Harari. Sapiens : Une brève histoire de l’humanité. Albin Michel, 2015.

- Emmanuelle Joseph-Dailly. La stratégie du poulpe. Eyrolles, 2021.

- Emmanuelle Joseph-Dailly, Bernard Anselm. Les talents cachés de votre cerveau au travail. Eyrolles, 2019.

- Anne-Marie Kermarrec. Numérique, compter avec les femmes. Odile Jacob, 2021.

- Michèle Le Dœuff. Le Sexe du savoir. Flammarion, 2000.

- Véra Nikolski. Féminicène. Fayard, 2023.

- Persos A à L

- Mona CHOLLET

- Anna COLIN-LEBEDEV

- Julien DEVAUREIX

- Cory DOCTOROW

- EDUC.POP.FR

- Michel GOYA

- Hubert GUILLAUD

- Gérard FILOCHE

- Alain GRANDJEAN

- Hacking-Social

- Samuel HAYAT

- Dana HILLIOT

- François HOUSTE

- Tagrawla INEQQIQI

- Infiltrés (les)

- Clément JEANNEAU

- Paul JORION

- Frédéric LORDON

- LePartisan.info

- Persos M à Z

- Henri MALER

- Christophe MASUTTI

- Romain MIELCAREK

- Richard MONVOISIN

- Corinne MOREL-DARLEUX

- Timothée PARRIQUE

- Emmanuel PONT

- Nicos SMYRNAIOS

- VisionsCarto

- Yannis YOULOUNTAS

- Michaël ZEMMOUR

- Numérique

- Binaire [Blogs Le Monde]

- Christophe DESCHAMPS

- Louis DERRAC

- Olivier ERTZSCHEID

- Olivier EZRATY

- Framablog

- Francis PISANI

- Pixel de Tracking

- Irénée RÉGNAULD

- Nicolas VIVANT

- Collectifs

- Arguments

- Bondy Blog

- Dérivation

- Dissidences

- Mr Mondialisation

- Palim Psao

- Paris-Luttes.info

- ROJAVA Info

- Créatifs / Art / Fiction

- Nicole ESTEROLLE

- Julien HERVIEUX

- Alessandro PIGNOCCHI

- XKCD