10.12.2025 à 11:45

Au Louvre, la radiologue qui révèle les mystères des chefs-d’œuvre

Elisabeth Ravaud, Ingénieur de recherche, Ministère de la Culture

Texte intégral (3481 mots)

Vous l’ignorez peut-être, mais sous le Louvre, se cache un laboratoire un peu particulier, le Centre de recherche et de restauration des musées de France. Il a pour mission d’étudier, de documenter et d’aider à la restauration des œuvres des 1 200 musées de France. Benoît Tonson, chef de rubrique Science et Technologie, y a rencontré Elisabeth Ravaud. Elle est l’autrice d’un ouvrage de référence sur l’utilisation de la radiographie appliquée à l’étude des peintures « Radiography and Painting » et l’une des plus grandes spécialistes mondiales de cette discipline.

The Conversation : Vous êtes entrée au laboratoire du Louvre en 1993, pourtant à cette époque vous n’étiez ni historienne de l’art ni restauratrice…

Elisabeth Ravaud : À l’époque, je suis médecin, spécialisée en radiodiagnostic et imagerie médicale. J’ai fait mes études de médecine à Paris, à la Pitié-Salpêtrière, puis passé l’internat des hôpitaux de Paris. En parallèle de cette activité hospitalière, j’ai toujours cultivé un goût pour l’histoire de l’art. J’avais d’ailleurs entamé un cursus dans cette discipline, bénéficiant d’une équivalence en deuxième année grâce à ma thèse de doctorat : après sept ans de médecine, on y avait droit. Un jour, on m’a annoncé qu’il me fallait faire un stage. Et c’est comme ça, presque par hasard, que j’ai atterri ici.

Naturellement, je me suis intéressée à la radiographie, le seul point commun évident entre mes études médicales et l’examen des œuvres d’art. Dans le monde hospitalier, je pratiquais la radio conventionnelle, mais aussi l’échographie, l’écho-Doppler, la radiologie interventionnelle, le scanner, l’IRM… Tout un arsenal qui n’existe évidemment pas pour les œuvres. La radio, elle, constituait un vrai pont.

Quelles sont les grandes différences que vous avez pu remarquer entre l’hôpital et le laboratoire ?

E. R. : Très vite, un point m’a frappée : en lisant les rapports ou les articles produits à l’époque, j’ai eu l’impression que l’interprétation des radiographies d’œuvres se limitait aux signes les plus évidents. Par exemple, vous voyez trois personnages sur la radio, mais seulement deux sur le tableau, on en déduit qu’un personnage a été recouvert. Mais tout ce qui relevait d’une information plus subtile semblait laissé de côté. Or, je venais d’un milieu où l’image est examinée en long, en large et en travers. On n’aborde jamais l’examen d’un foie sans jeter un œil aux reins, aux poumons : l’interprétation est systématique, structurée. Cette différence méthodologique m’a immédiatement sauté aux yeux.

Autre surprise : dans les rapports, rien sur les supports, les essences de bois, la toile, les petits signes discrets… On se contentait des évidences. Et quand j’ai voulu me documenter, là où la médecine offre des bibliothèques entières, j’ai découvert qu’en imagerie d’œuvres d’art, il n’existait pratiquement aucun ouvrage. L’information était éparpillée : un peu ici, un peu là, un article isolé… rien de systématisé.

À la fin de mon stage, on m’a proposé de rester. Et si je n’avais pas perçu cette sous-exploitation de l’image, et cette absence d’outils méthodologiques, je ne suis pas sûre que j’aurais accepté : j’avais déjà un poste hospitalier. Mais je me suis dit que je pouvais peut-être apporter quelque chose, une forme d’expertise méthodologique, en faisant passer mes compétences de l’univers médical au monde du patrimoine. C’est ce sentiment qui m’a finalement convaincue.

Sur quels types d’œuvres avez-vous travaillé ?

E. R. : Avec mon parcours, tout portait à croire que je travaillerais sur des objets en volume, comme on travaille en imagerie 3D à l’hôpital, je travaillais sur des corps, donc ce qui aurait pu s’en rapprocher le plus étaient les statues. Mais non : on m’a mise sur… la peinture. Ça m’a surprise. Et en même temps, cela a eu un effet décisif : j’ai réalisé que les tableaux, que beaucoup considèrent comme des objets en deux dimensions (une hauteur et une largeur), possèdent en réalité une profondeur, essentielle à prendre en compte en radiographie. L’épaisseur de la couche picturale, les structures internes du support, l’accumulation des matériaux… tout cela forme une troisième dimension qui conditionne l’interprétation. Et c’est précisément cette profondeur, parfois réduite à quelques millimètres, qui rend l’analyse complexe. Chaque signe radiographique doit être rapporté à sa structure d’origine.

Finalement, ce retour à la radio conventionnelle, alors que je travaillais surtout en scanner et IRM, des techniques plus avancées, s’est révélé cohérent. Comme en médecine, la radiographie conventionnelle conserve son importance. Elle offre une première vision globale, oriente le diagnostic, et guide vers d’autres examens. Dans le domaine du patrimoine, elle joue ce même rôle fondamental.

Pouvez-vous nous rappeler le principe de la radiographie ?

E. R. : La radiographie est une technique d’imagerie fondée sur les rayons X, découverts en 1895 par Wilhelm Röntgen, physicien allemand travaillant à l’Université de Würzburg (Bavière). Elle consiste à produire, à partir d’un tube, un faisceau de rayons X qui traverse la matière en subissant une atténuation. Cette atténuation est décrite par la loi de Beer-Lambert. Il s’agit d’une décroissance exponentielle dépendant de l’épaisseur traversée, plus elle est grande, plus l’atténuation est forte, cette décroissance dépend également de la nature du matériau. Par exemple, un métal a un coefficient d’atténuation très élevé : en quelques dizaines de microns, il arrête presque totalement les rayons X. À l’inverse, l’air laisse passer les rayons X très facilement.

Voici le principe : un faisceau homogène traverse successivement le support, la préparation et la couche picturale. Chaque photon est atténué différemment selon les matériaux rencontrés, transformant le faisceau initialement homogène en un faisceau hétérogène. Cette hétérogénéité est ensuite enregistrée par les émulsions radiographiques ou les capteurs numériques.

Historiquement, sur film, plus l’énergie résiduelle est importante, plus l’émulsion devient noire ; à l’inverse, un matériau très absorbant, comme un clou, laisse très peu d’énergie au film, qui reste blanc. L’air apparaît donc noir, le métal blanc. La radio permet ainsi d’observer simultanément le support, la préparation et la couche picturale.

J’ai illustré cela avec la Belle Ferronnière, de Léonard de Vinci. On y voit les stries du bois de noyer, caractéristiques du support ; les stries transversales correspondant aux coups de pinceau de la préparation, destinée à régulariser la surface du support ; puis la couche picturale, reconnaissable par la forme du portrait et fortement influencée par la nature des pigments. Les carnations, en particulier, apparaissent très marquées en radiographie car elles contiennent un pigment utilisé depuis l’Antiquité jusqu’à la fin du XIXe ou le début XXe siècle : le blanc de plomb. Le plomb arrête fortement les rayons X, ce qui rend ces zones très lisibles.

C’est d’ailleurs parce que les peintres anciens utilisaient du blanc de plomb que la radiographie est si informative sur leurs œuvres. À l’inverse, les peintures acryliques contemporaines sont composées d’éléments organiques : elles se laissent traverser, ce qui rend la radiographie beaucoup moins performante.

Vous disiez qu’au moment de votre arrivée au laboratoire, on n’exploitait pas le plein potentiel de la radiographie, c’est-à-dire ?

E. R. : Ce qui m’a surprise, c’est que personne ne s’était réellement intéressé au bois. Pourtant, l’essence du panneau est essentielle, car elle constitue un véritable témoin de provenance. En Italie, les peintres utilisent généralement le peuplier ou le noyer (en Lombardie, notamment) tandis que les panneaux flamands sont réalisés en chêne. Ainsi, si on vous présente un tableau prétendument italien et que la radiographie révèle un support en chêne, on peut avoir de sérieux doutes quant à l’authenticité. Ces indices concernant les supports (bois, toile, papier) ne sont pas aussi spectaculaires que les repentirs.

Dans les années 1920–1930, la radiographie était perçue comme une « lanterne magique » : on faisait une radio et l’on découvrait trois personnages au lieu de deux, ou un bras levé au lieu d’un bras baissé. Ce caractère spectaculaire a beaucoup impressionné, et il continue d’impressionner : chaque fois que je vois une radio riche en informations cachées, il y a toujours ce « Waouh ! » Mais paradoxalement, cette fascination pour l’effet spectaculaire a plutôt freiné l’intérêt pour des signes plus modestes.

Par exemple, je peux identifier qu’un panneau a été confectionné à partir de noyer. Je peux aussi déterminer le type de préparation utilisé pour préparer les panneaux avant de les peindre : à l’époque de Léonard de Vinci, par exemple, on utilisait surtout des préparations à base de calcium alors que Léonard, lui, utilisait des préparations au blanc de plomb. Ce sont ce type de signes, plus discrets, sur lesquels j’ai passé du temps.

L’examen lui-même est simple à réaliser : l’équipement nécessaire est accessible, et on pourrait même faire une radiographie en ville, chez un radiologue. Mais ce que j’ai surtout transféré de la médecine vers le patrimoine, c’est une méthodologie, une manière d’aborder l’image de façon systématique. Les techniques, elles, sont différentes. J’ai dû réapprendre l’anatomie du tableau : ses couches, comment il est fabriqué, avec quels pigments, quelles compositions. Et ensuite, comme en médecine, voir des cas, accumuler de l’expérience. Cela a été une aventure passionnante.

Au-delà de la radiographie, utilisez-vous d’autres techniques d’imagerie ?

E. R. : La radiographie ne se suffit pas à elle-même. On la croise avec de nombreuses autres techniques d’imagerie, que j’ai dû apprendre en arrivant ici, car elles diffèrent totalement de celles du milieu médical. On ne fait pas d’IRM ni de scanner, mais on utilise des infrarouges qui permettent de pénétrer la couche picturale et de révéler le dessin préparatoire. L’ultraviolet, lui, renseigne surtout sur les matériaux en surface, comme le vernis, ou sur les retouches qui apparaissent comme des taches noires sur la fluorescence du vernis ancien.

La micro-fluorescence X consiste à exciter la matière picturale avec un rayonnement X faible. La matière réémet alors un rayonnement qui est enregistré sous forme de spectre, révélant les éléments présents : calcium, plomb, fer, cuivre, étain, strontium, argent, or, etc. Chaque point fournit la composition de tous les éléments présents. Depuis les années 2010, grâce à l’informatique, on peut faire ces mesures en déplacement continu, générant une « image cube », c’est-à-dire une cartographie complète du tableau où, en chaque point, on peut lire le spectre et isoler la présence d’un élément particulier, par exemple le mercure du vermillon.

Cette technique permet de cartographier différents pigments, comme le plomb, le cuivre ou l’étain, de manière très précise sur la couche picturale.

L’usage combiné de ces techniques a profondément amélioré l’étude fine des couches picturales, permettant d’exploiter au maximum les informations disponibles, tout en gardant la radiographie pour ses informations complémentaires.

Et toutes ces techniques, vous les avez appliquées pour étudier des tableaux de Léonard de Vinci ?

E. R. : Il faut savoir que les collections françaises possèdent cinq œuvres de Léonard de Vinci sur une quinzaine existantes dans le monde. Avoir accès à ce corpus a été une occasion exceptionnelle pour comparer sa manière de travailler au fil du temps. En radiographie, je le rappelle, l’opacité de l’image est proportionnelle à la quantité de matière présente : beaucoup de matière rend l’image opaque, peu de matière la rend transparente.

En comparant la Belle Ferronnière, la Joconde et Saint Jean-Baptiste, on observe une transparence croissante dans les radios : au fil du temps, Léonard utilise la préparation comme réflecteur de lumière, plaçant la matière avec une économie croissante mais précise pour créer des modulations subtiles. Cette information sur la quantité de matière est spécifique à la radio.

Concernant les liants (les matières qui servent à donner de la cohésion et une tenue dans le temps au dépôt de pigments sur un support), il faut savoir que jusqu’au XVe siècle, la peinture se faisait principalement à la tempera à l’œuf (on se servait de jaune d’œuf en guise de liant), liant rapide à sécher, qui obligeait à poser des coups de pinceau courts et qui produisait des couleurs opaques.

L’apparition de la peinture à l’huile a permis de poser des touches plus longues, de moduler la couleur et de créer des transparences impossibles avec la tempera. Elle est documentée dès le XIIIe siècle dans le nord de l’Europe, car dans ces régions la tempera avait tendance à moisir à cause de l’humidité.

En Italie, où le climat était plus clément, l’huile s’est imposée plus tardivement, offrant aux artistes de nouvelles possibilités expressives. Léonard de Vinci, autour de 1472-1473, figure parmi les premiers peintres florentins à utiliser l’huile, marquant ainsi un tournant dans la peinture italienne et la manière de travailler les couches et les effets de lumière.

À l’époque de Léonard, les peintres ne maîtrisaient pas encore très bien le liant et les siccatifs (substances qui jouent un rôle de catalyseur en accélérant le séchage). Ils risquaient soit d’en mettre trop, soit pas assez, et le séchage pouvait devenir problématique : trop rapide, cela provoquait des craquelures prématurées et trop lent, il fallait attendre longtemps avant de poser la couche suivante.

Les écrits de Léonard témoignent de cette inventivité constante : ses recettes de peinture montrent un véritable inventaire de techniques et d’astuces, qu’il mélangeait à des notes sur d’autres domaines. En consultant ses manuscrits pour le travail sur Léonard que nous avons effectué en 2019, on découvre à quel point ces documents sont dispersés : certaines pages contiennent beaucoup d’informations sur la peinture, d’autres seulement trois lignes sur une recette, mêlées à des calculs mathématiques, des études d’hydraulique ou des croquis divers.

Sur une même feuille, il pouvait noter une ébauche pour une Vierge à l’Enfant, un calcul algébrique, un projet hydraulique, et bien d’autres idées, ce qui donne l’impression qu’il avait cent idées à la minute qu’il couchait toutes en vrac.

Grâce à toutes ces lectures, vous êtes capable de reproduire la peinture utilisée par Léonard ?

E. R. : Je me suis particulièrement intéressée à un aspect très spécifique des peintures de Léonard, les grains de verre. On savait déjà que certains peintres, notamment au XVIe siècle, en ajoutaient dans leurs peintures, mais les publications existantes se contentaient de constater leur présence sans vraiment l’expliquer.

Cela m’a amené à me poser la question : à quoi servaient réellement ces grains de verre ? Pour y répondre, j’ai monté un projet de recherche visant à comprendre leur rôle, en testant trois hypothèses principales. La première était que les grains de verre pouvaient modifier la rhéologie de la peinture, c’est-à-dire la manière dont elle se comporte sous le pinceau. La deuxième supposait qu’ils favorisaient le séchage, ce qui était une problématique importante avec le nouveau liant à l’huile utilisé à l’époque. La troisième portait sur la transparence, car le verre est un matériau naturellement transparent et pourrait influencer l’effet visuel.

Les résultats ont montré que les grains de verre n’altèrent pas la texture de la peinture, ce qui est un avantage. Le peintre peut les incorporer sans modifier son geste ou son « écriture ». En revanche, ils favorisent un séchage doux, moins rapide et moins problématique que celui produit par d’autres siccatifs. Sur le plan de la transparence, les analyses optiques ont confirmé que l’ajout de verre fonctionne comme l’ajout d’huile, mais sans entraîner les complications de séchage : l’indice de réfraction du verre et de l’huile étant similaire, la peinture gagne en transparence tout en restant stable. Étant donné l’intérêt constant de Léonard pour la lumière et les effets optiques, je suis convaincue que cette transparence jouait un rôle central et constituait un argument important dans ses choix techniques.

Elisabeth Ravaud ne travaille pas, ne conseille pas, ne possède pas de parts, ne reçoit pas de fonds d'une organisation qui pourrait tirer profit de cet article, et n'a déclaré aucune autre affiliation que son organisme de recherche.

08.12.2025 à 16:16

L’intelligence artificielle au service de la médecine régénérative pour concevoir de nouvelles protéines

Jad Eid, Professeur de biophysique et bio-informatique, École de Biologie Industrielle (EBI)

Texte intégral (2057 mots)

Comment aider notre corps à se réparer après une blessure ? Trouver et produire les bonnes molécules qui stimulent la régénération cellulaire reste un défi pour la médecine régénérative. Mais l’intelligence artificielle assiste maintenant les chercheurs pour réussir à concevoir le composé chimique idéal.

La médecine pourra-t-elle un jour réparer durablement des tissus ou des organes gravement blessés ? Derrière cette question se cache un enjeu central de la médecine régénérative : contrôler finement le comportement des cellules. C’est ce qui permettra de maîtriser des processus déterminants tels que la cicatrisation, la croissance de nouveaux tissus ou encore la capacité des cellules à bien s’accrocher à leur environnement.

Lorsqu’un tissu est endommagé, les cellules ne savent pas, à elles seules, comment s’organiser pour le réparer. Elles s’appuient pour cela sur les signaux présents dans leur environnement immédiat, la matrice extracellulaire. Cette matrice est formée d’un réseau dense de protéines et de sucres qui non seulement soutient physiquement les cellules, mais leur fournit aussi des informations essentielles pour s’orienter, s’agréger ou migrer. À cette échelle, elle joue un rôle comparable à une cartographie biologique : elle indique aux cellules où aller, comment se fixer et quelles fonctions activer pour que la réparation tissulaire puisse se dérouler correctement. Mais parfois, ces mécanismes échouent à régénérer complètement les tissus.

Et si l’intelligence artificielle (IA) pouvait nous aider à franchir un cap dans ce domaine ? Aujourd’hui, les chercheurs explorent une voie émergente : concevoir, avec l’aide de l’IA, de nouvelles protéines capables de guider et de stimuler la régénération des tissus abîmés, là où les cellules ne réagissent plus spontanément. L’objectif est d’imaginer des molécules qui envoient aux cellules les bons signaux, au bon endroit et au bon moment, pour relancer un processus de réparation insuffisant ou défaillant.

Imaginer de nouvelles protéines pour guider les cellules

À terme, cette nouvelle façon de concevoir des protéines, appuyée par l’IA, pourrait contribuer au développement d’implants dits intelligents, de pansements bioactifs ou de thérapies personnalisées capables de dialoguer avec les cellules du patient. On peut imaginer, par exemple, un implant conçu pour interagir finement avec la matrice et les récepteurs cellulaires, afin d’accélérer la régénération d’un tissu après une chirurgie ou une blessure, de manière rapide, contrôlée et durable.

Au sein du laboratoire EBInnov de l’École de biologie industrielle, nous concevons des protéines simplifiées. Plutôt que d’utiliser une protéine naturelle dans son intégralité – qui sera fragile, longue et complexe à produire – nous en découpons les parties utiles qui permettent aux cellules de s’accrocher, de se déplacer vers une zone à réparer ou de recevoir un signal pour activer la cicatrisation. Cette stratégie repose sur le génie génétique : nous modifions et réassemblons l’ADN codant la protéine, puis nous l’exprimons biologiquement en laboratoire grâce à des bactéries modifiées.

Le recours à cette approche est motivé par deux impératifs scientifiques et industriels. D’un côté, nous obtenons une molécule plus simple, plus stable et plus facile à fabriquer que la protéine complète. De l’autre, nous pouvons tester plus précisément les fonctions que nous visons sans être perturbés par des régions de la protéine d’origine qui ne sont pas nécessaires, voire parfois gênantes.

La migration cellulaire se joue à petite échelle : il s’agit d’un déplacement local sur quelques micromètres, réalisé par des cellules de la peau ou du tissu conjonctif qui se dirigent vers une zone lésée pour déclencher la réparation du tissu. Ce guidage repose sur la signalisation cellulaire, un langage biochimique basé sur la reconnaissance et l’échange de motifs moléculaires, permettant aux cellules d’activer les bonnes réponses au bon moment. C’est ce langage que nous essayons d’apprendre et de maîtriser.

Un avantage majeur : tester virtuellement les molécules

Observer expérimentalement la structure 3D et les interactions entre protéines reste aujourd’hui lent et coûteux, car ces approches nécessitent des infrastructures lourdes et de l’expertise. À l’inverse, les méthodes récentes d’IA permettent d’inférer des formes tridimensionnelles très réalistes et très précises à partir de larges jeux de données.

Ces modèles apprennent les règles statistiques et physiques du repliement moléculaire, en s’entraînant sur des milliers de structures biologiques déjà élucidées. Cela fournit un avantage stratégique : évaluer virtuellement si une molécule conçue conservera ses zones d’interaction correctement exposées et atteignables par les récepteurs cellulaires, avant de la produire au laboratoire, réduisant ainsi le nombre d’essais exploratoires nécessaires in vitro.

Cette synergie entre design génétique simplifié, modélisation 3D par IA et simulations d’interactions moléculaires nous permet de rationaliser nos choix expérimentaux et d’anticiper la compatibilité biologique des protéines. Cela accélère aussi la conception de nouvelles biomolécules pour des matériaux thérapeutiques et cosmétiques bioactifs, tout en renforçant une ingénierie moléculaire guidée par les données et la simulation.

Prédire le repliement des protéines grâce à l’IA

Comprendre l’efficacité d’une protéine conçue en laboratoire impose de relier deux échelles : celle du corps humain et celle des interactions moléculaires, où tout se joue à la taille de quelques atomes et de quelques nanomètres. Une protéine est une chaîne d’éléments minuscules, des acides aminés, qui s’assemblent puis se plient spontanément pour former une architecture 3D. C’est cette forme qui lui permet ensuite d’agir comme un point d’ancrage, un message chimique ou un guide pour les cellules qui doivent réparer un tissu.

Un point essentiel est donc la prédiction de la structure tridimensionnelle de la protéine, c’est-à-dire la façon dont elle va se replier dans l’espace en fonction de la séquence d’acides aminés qui la composent. Cette tâche, historiquement difficile, a connu une transformation radicale avec l’émergence des modèles d’intelligence artificielle. Ces modèles sont entraînés sur de vastes bases de données combinant des séquences d’acides aminés et des structures déjà connues expérimentalement. Ils apprennent ainsi à établir un lien statistique entre la séquence et la forme finale de la protéine.

Concrètement, ils sont capables de prédire comment une protéine va se replier, un peu comme si l’on devinait la forme finale d’un origami complexe en ne connaissant que les plis de départ. Ils fournissent une forme 3D plausible en estimant, avec une grande précision, les distances entre acides aminés, les angles de repliement locaux et l’organisation spatiale des différentes régions de la protéine.

Dans notre projet, ces prédictions constituent une première évaluation critique de la cohérence structurale de la molécule que nous concevons expérimentalement. Elles nous permettent d’identifier les zones où les différentes parties de la molécule s’articulent entre elles et de repérer d’éventuels conflits de forme où une zone en gênerait une autre. Nous pouvons aussi localiser des régions potentiellement désordonnées ou trop flexibles et anticiper l’impact de ces caractéristiques sur la stabilité globale de la protéine et sur l’accessibilité de ses zones d’interaction.

Simuler les interactions dans un contexte biologique réaliste

Une molécule n’agit jamais seule : son efficacité dépend de sa capacité à interagir avec d’autres partenaires biologiques, au sein d’un environnement dense comme la matrice extracellulaire, où de nombreuses protéines, récepteurs et signaux coexistent en permanence.

C’est pourquoi, au-delà de la structure isolée, nous avons utilisé des approches de modélisation pour étudier comment notre molécule se comporte au contact de différents partenaires clés de la matrice. Cette phase d’analyse des interactions est essentielle : l’efficacité biologique d’une molécule dépend non seulement de sa capacité à se lier à ses cibles, mais aussi de la stabilité de ces liaisons dans le temps et de leur bonne compatibilité avec les récepteurs concernés.

Pour nous rapprocher des conditions biologiques réelles, nous avons simulé des systèmes complexes proches des tissus réels où des dizaines ou centaines de protéines identiques interagissent en même temps avec leurs cibles. Cela permet d’explorer des phénomènes de coopération entre molécules, de tester la robustesse des contacts lorsqu’elles sont nombreuses et d’analyser comment les domaines actifs se répartissent dans un espace tridimensionnel dense. Cette simulation nous permet de déterminer si les multiples copies de la protéine restent capables d’interagir ensemble sans perdre leur lisibilité biologique et sans se gêner physiquement.

Ces simulations fournissent des indices précieux sur la capacité de la molécule à maintenir des interactions efficaces malgré les contraintes physiques et géométriques de son environnement. Elles nous permettent de rationaliser la conception expérimentale, d’écarter certains scénarios peu prometteurs avant de passer à la paillasse, et ainsi de mieux cibler les expériences in vitro qui seront réellement informatives.

Vers une ingénierie moléculaire augmentée par l’IA

Ces approches ne remplacent pas l’expérience : elles nous permettent surtout de comprendre à l’avance si une molécule produite par génie génétique a la bonne forme, si elle garde ses zones d’action accessibles, et si elle peut maintenir des interactions solides dans un environnement aussi encombré que la matrice extracellulaire du corps humain. En bref, l’IA nous aide à mieux concevoir et à éviter de tester à l’aveugle, pour que les expériences menées ensuite sur de vraies cellules soient plus ciblées, pertinentes et rapides.

Si l’IA ouvre aujourd’hui un champ immense pour concevoir des protéines bioactives et des matériaux capables d’orienter la réparation des tissus, plusieurs verrous persistent encore dans la recherche académique. En premier lieu, il reste difficile de prédire la dynamique de la conformation des protéines sur de très longues échelles de temps. Un autre obstacle réside dans notre capacité à modéliser fidèlement tous les composants d’un tissu réel. Les prochaines étapes consistent donc à renforcer encore cette boucle vertueuse entre IA et biologie expérimentale, en intégrant davantage de données biologiques, en évaluant plus finement la tenue des interactions multiples et en préparant les validations in vitro les plus informatives possible.

Jad Eid ne travaille pas, ne conseille pas, ne possède pas de parts, ne reçoit pas de fonds d'une organisation qui pourrait tirer profit de cet article, et n'a déclaré aucune autre affiliation que son organisme de recherche.

05.12.2025 à 13:08

L’intelligence collective : cette symphonie invisible des grandes équipes de football

Yoann Drolez, Maître de conférences en Sciences et techniques des activités physiques et sportives (STAPS), Université de Pau et des pays de l’Adour (UPPA)

Texte intégral (1753 mots)

Pourquoi certaines équipes de football semblent-elles réciter une partition savamment orchestrée, « jouant en harmonie » et enchaînant les actions fluides comme si chaque joueur lisait dans les pensées des autres ? Et pourquoi d’autres, pourtant remplies de stars, donnent parfois l’impression de ne jamais réussir à se connecter ou à se comprendre ? Derrière ces scènes familières pour tout amateur du ballon rond se cache un concept clé : l’intelligence collective.

Alors que le football est aujourd’hui un phénomène culturel mondial, il n’est pas seulement un sport promouvant les talents individuels, mais une véritable aventure cognitive collective pour les joueurs. Concrètement, la cognition décrit l’ensemble des mécanismes nous permettant de produire des pensées et des comportements. Elle englobe notamment la perception, la mémoire, le langage, l’apprentissage, le raisonnement, la résolution de problème ou encore la prise de décision. Une équipe de football est un système cognitif complexe, dont peut émerger une forme d’intelligence collective. Un postulat illustré par le documentaire réalisé en 2006 par Jean-Christophe Ribot.

L’intelligence collective reflète la capacité d’un collectif à produire une performance supérieure à la somme des performances individuelles, à trouver des solutions à des problèmes que les individus ne pourraient résoudre seuls, que ces problèmes soient connus ou inédits. Elle permet au collectif d’être plus fiable (stabilité et régularité des performances dans le temps), plus flexible (il peut faire face à davantage de situations ou à des problèmes plus variés) et plus fort (de meilleures performances absolues). Selon la thèse avancée par Joseph Henrich, la formidable intelligence collective des êtres humains est le fruit de nos compétences culturelles. Seulement, elle n’est pas la propriété exclusive de notre espèce.

L’intelligence collective, un phénomène universel

Pour Émile Servan-Schreiber, l’intelligence collective peut concerner tout groupe, dès lors qu’il est constitué d’entités capables de traiter de l’information et d’interagir entre elles.

Il est important de préciser qu’une telle conception suppose que la conscience de ses actions n’est pas indispensable. Ainsi, l’intelligence collective ne se limite pas à l’être humain : elle est un phénomène universel que l’on observe partout dans la nature. On la retrouve chez de nombreuses espèces animales, voire végétales. Même certains microorganismes « rudimentaires » (le blob ou l’amibe Dictyostelium, par exemple) sont capables de comportements fascinants, mais surtout collectivement intelligents.

Au sein de cette grande variété, Jean-François Noubel différencie plusieurs types d’intelligence collective. La plus parlante est probablement l’intelligence collective « en essaim ». Aussi appelée swarm intelligence, elle est présente chez les insectes sociaux (fourmis, abeilles, termites), ainsi que dans les bancs de poissons et les nuées d’oiseaux. Un nombre important d’individus agit sans plan préétabli, sans que chaque membre ait une vision complète de la situation et sans chef pour coordonner le tout. Leurs interactions reposent alors sur des règles très simples, produisant des comportements collectifs complexes.

Mais celle qui nous intéresse en premier lieu est l’intelligence collective « originelle », présente dans les petits groupes (jusqu’à une dizaine d’individus). Elle nécessite une proximité spatiale et s’appuie généralement sur un objet/lien symbolique ou matériel : la proie dans les meutes de loups en chasse, la mélodie dans un groupe de musique, le ballon dans une équipe de football.

Les multiples facettes de l’intelligence collective

À l’échelle collective comme individuelle, l’intelligence présente de multiples facettes. Elle décrit diverses capacités émergeant des interactions de groupe, produisant des comportements extrêmement variés, qui dépendent à la fois des caractéristiques du collectif (taille, types et fréquence d’interaction, diversités, expérience commune, etc.) et de l’environnement dans lequel il agit. James Surowiecki, auteur de la Sagesse des foules (2008), distingue trois catégories de problèmes que les collectifs peuvent résoudre.

Premièrement, des problèmes de cognition, consistant à estimer, prédire ou identifier une valeur objective. Par exemple : deviner le poids d’un objet, prévoir un résultat électoral, localiser quelque chose.

Deuxièmement, des problèmes de coordination, pour lesquels les membres du collectif doivent adapter leurs actions sans chef pour commander. Nous en faisons régulièrement l’expérience en conduisant une voiture, en circulant à vélo ou en sortant d’une salle de concert.

Enfin, des problèmes de coopération, impliquant des individus dont les intérêts individuels peuvent diverger de ceux du collectif. Il s’agit alors de mettre son action au service du bien commun, à l’instar d’une campagne de vaccination ou des gestes de tri sélectif.

Dans notre thèse, nous avons cherché à démontrer que, pour les équipes de football, l’intelligence collective prend une dimension particulièrement originale, mêlant prise de décision, coordination des mouvements et anticipation des actions.

Une projection collective dans le temps

Imaginez pouvoir vous projeter dans un futur plus ou moins proche, pouvoir deviner ce qui va se produire sous vos yeux. Cette capacité, que l’on nomme anticipation, est déterminante au football. En effet, les joueurs doivent constamment interpréter les actions de leurs adversaires et partenaires pour agir en conséquence. Collectivement, comprendre et deviner ce qui va advenir donne un avantage déterminant aux équipes qui s’adaptent dans l’instant, sans recourir à une communication verbale.

L’exemple des marchés prédictifs montre que les foules sont particulièrement habiles dans l’exercice de prédire certains événements. En agrégeant des informations et des pensées dispersées, cette forme de « pari collectif » peut produire des résultats dépassant les performances d’experts isolés.

Un tel phénomène repose en partie sur la diversité cognitive, autrement dit la combinaison de multiples façons de voir le monde, d’interpréter les choses. C’est l’idée du « théorème de la diversité » formulé par le sociologue américain Scott E. Page : un groupe cognitivement diversifié obtient souvent de meilleurs résultats qu’un groupe composé uniquement d’individus très compétents mais homogènes dans leur façon de penser. Or, qu’en est-il pour les petits groupes qui ne pourraient pas s’appuyer sur le nombre ?

L’étude que nous avons menée sur les équipes de football a montré que, pour des groupes de taille identique, l’expertise individuelle restait un facteur déterminant. En clair, une équipe de débutants est moins performante dans l’anticipation du jeu qu’une équipe d’experts, même si elle dispose d’une certaine diversité cognitive. En parallèle, nous avons observé qu’à expertise moyenne équivalente, une dose de diversité cognitive était bénéfique.

Concrètement, les équipes composées d’une minorité de joueurs « pensant différemment » étaient plus performantes pour deviner collectivement ce qui allait se produire dans un futur immédiat. Sans se concerter, ces dernières prédisaient avec réussite environ deux fois sur trois, ce qui leur conférerait un avantage indéniable sur le terrain.

Un atout dans les situations « critiques »

Compétences individuelles et diversité cognitive semblent bien liées à l’intelligence collective, y compris dans des groupes de petites tailles, confrontés à des situations « critiques ».

Au-delà du plaisir du sport, anticiper collectivement pour agir dans l’urgence est le quotidien de nombreux professionnels : pompiers, urgentistes, militaires. Comprendre les ressorts de leurs interactions, et des facteurs les rendant plus performants est alors déterminant. À ce titre, d’autres études ont souligné l’importance des compétences sociales, comme l’écoute ou la capacité à lire dans les yeux. Autant de pistes à creuser pour former à l’intelligence collective demain.

Cet article est publié dans le cadre de la Fête de la science (qui a lieu du 3 au 13 octobre 2025), dont The Conversation France est partenaire. Cette nouvelle édition porte sur la thématique « Intelligence(s) ». Retrouvez tous les événements de votre région sur le site Fetedelascience.fr.

Yoann Drolez ne travaille pas, ne conseille pas, ne possède pas de parts, ne reçoit pas de fonds d'une organisation qui pourrait tirer profit de cet article, et n'a déclaré aucune autre affiliation que son organisme de recherche.

04.12.2025 à 14:52

Fabriquer du cartilage humain… à partir de pommes

Karim Boumédiene, Professeur de biochimie et biologie moléculaire, ingénierie tissulaire, Université de Caen Normandie

Texte intégral (1401 mots)

Certaines pathologies induisent une perte de tissus comme du cartilage. Il y a donc un réel besoin de greffons. Et si la solution était de cultiver ce cartilage en laboratoire, à partir des propres cellules du patient (et en se servant de pommes) ?

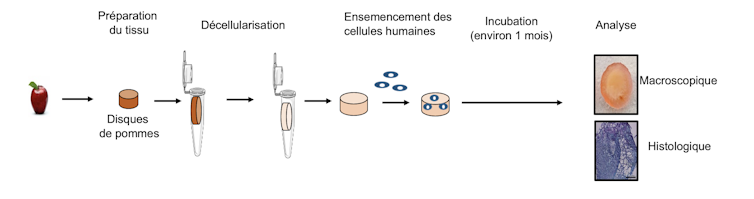

Le laboratoire Bioconnect de l’Université de Caen Normandie, que je dirige avec le Pr Catherine Baugé, vient de publier un article dans la revue de référence Journal of Biological Engineering. Dans cette étude, nous avons utilisé des pommes décellularisées comme biomatériau, combinées avec des cellules souches humaines pour reconstruire du cartilage in vitro (c’est-à-dire dans des boîtes de culture).

Cette approche de confection de tissus fait partie d’une discipline appelée l’ingénierie tissulaire. Elle vise à reconstruire des tissus humains en laboratoire dans le but de les utiliser comme des greffons pour combler des pertes tissulaires.

Cela consiste à implanter des cellules du patient dans des biomatériaux et à incuber l’ensemble dans des conditions adéquates pour former les tissus désirés, tels que l’os, le muscle ou le cartilage par exemple.

De nombreuses pathologies ou traumatismes induisent une altération ou perte des tissus nécessitant une reconstruction. Cela concerne des maladies dégénératives, dans lesquelles les tissus finissent par disparaître (arthrose pour la cartilage, ostéoporose pour l’os par exemple). Il y a donc un besoin important de greffons. Cependant, obtenir des tissus sains implantables est un véritable challenge pour les chirurgiens, devant la rareté ou la compatibilité des donneurs.

Afin de s’en affranchir, l’ingénierie tissulaire se révèle être une stratégie efficace. De plus, lorsque c’est possible, les propres cellules du patient sont ensemencées sur le biomatériau pour reconstruire le tissu endommagé, ce qui évite les risques de rejet immunologique.

La pomme est un excellent échafaudage

Si les chercheurs sont capables de multiplier facilement des cellules en laboratoire dans des boîtes de culture, elles ne s’organisent pas spontanément pour former des tissus et il est nécessaire de les combiner à des biomatériaux. Ces derniers sont utilisés pour jouer le rôle de support et d’échafaudage aux cellules, afin de leur permettre de former un tissu sous forme de volume et, ainsi, faciliter la reconstruction tissulaire.

Il est notamment possible d’utiliser directement des tissus ou organes humains après les avoir « décellularisés », c’est-à-dire débarrassés de leurs cellules. La structure résultante peut alors être ensemencée avec d’autres cellules, généralement saines. Cette stratégie a cependant une limite importante puisqu’il faut disposer de suffisamment de tissus au départ. Depuis une dizaine d’années, des tissus végétaux décellularisés peuvent servir de support pour la reconstruction.

Plusieurs approches ont déjà été réalisées dans notre laboratoire ainsi que d’autres, avec plusieurs types de biomatériaux, mais ici, c’est une première mondiale de reconstruction de cartilage avec un support végétal.

L’idée a émergé il y a quelques années, à la suite de la parution d’un article scientifique d’une équipe canadienne qui a montré que la pomme décellularisée était compatible avec la culture de cellules de mammifères. Aussitôt, nous avons pensé à l’appliquer pour construire du cartilage dont nous sommes spécialistes. Il y a plusieurs avantages à l’utilisation de tels supports issus du règne végétal : disponibilité quasi illimitée, prix très faible, biocompatibilité déjà validée in vivo, possibilité de sculpter le matériau à volonté pour épouser la forme du tissu désiré.

De multiples idées d’applications

Il s’agit là d’un premier pas dans l’utilisation des tissus provenant des plantes pour la reconstruction de tissus humains, même si cela doit être validé par des expériences supplémentaires, d’abord précliniques sur l’animal puis cliniques sur l’humain, pour évaluer le comportement de ces tissus sur le long terme et le bénéfice pour les patients. Les applications pourraient être nombreuses : réparation du cartilage articulaire (après microtraumatismes ou arthrose), reconstruction du cartilage nasal (après un traumatisme, un cancer), ou même auriculaire.

Ainsi, notre étude représente une ouverture importante dans le domaine de l’ingénierie tissulaire pour confectionner des greffons pour la chirurgie reconstructrice, mais également pour limiter le recours aux animaux d’expérimentation. En effet, les tissus ainsi construits en laboratoire peuvent aussi avantageusement être employés pour modéliser plus efficacement les maladies in vitro et tester des traitements dans des modèles dits « organoïdes », permettant ainsi de réduire voire de remplacer les tests in vivo et, par là même, diminuer le recours à l’utilisation de l’expérimentation animale.

Enfin, compte tenu de la très grande diversité dans le règne végétal, il reste aussi à explorer cet énorme potentiel pour notamment déterminer quelle plante (ou quelle partie de plante) pourrait convenir le mieux à la reconstruction de tel ou tel tissu. D’autres végétaux sont d’ores et déjà en cours d’investigation, comme le céleri par exemple.

Karim Boumédiene a reçu des financements de la Fondation des gueules cassées, de la Région Normandie et de l'Université de Caen Normandie.

03.12.2025 à 16:54

Quand des robots invisibles influencent nos choix et nos opinions

Guy Théraulaz, Chercheur au CNRS au Centre de Recherches sur la Cognition Animale, Centre de Biologie Intégrative, Université de Toulouse

Texte intégral (2581 mots)

À chaque fois que nous cliquons sur une étoile pour évaluer un restaurant, que nous laissons un commentaire sur un site marchand ou que nous « likons » une vidéo, nous déposons une trace numérique. Individuellement, cela peut sembler insignifiant, un simple petit signe de préférence, une micro-opinion parmi tant d’autres. Mais collectivement, ces traces forment un vaste paysage social, un nuage de signaux visibles et persistants, qui influence profondément nos comportements.

Ces indices diffus, agrégés par des plateformes et amplifiés par des algorithmes, fonctionnent comme une mémoire partagée. Ils nous disent ce qui est populaire, digne de confiance ou au contraire suspect. Le phénomène est si puissant que les biologistes et les physiciens l’ont rapproché d’un mécanisme bien connu dans le monde animal : la stigmergie. Ce concept introduit à la fin des années 1950 par l’entomologiste Pierre-Paul Grassé pour expliquer la construction collective du nid chez les termites, décrit la coordination indirecte entre les individus grâce aux traces que ceux-ci laissent dans l’environnement. Chez les insectes sociaux, une boulette de terre imprégnée de phéromone de construction et déposée à un endroit attire d’autres ouvrières qui viendront ajouter la leur, entraînant la formation d’un pilier puis d’un dôme.

Dans le monde numérique, un commentaire enthousiaste, une série d’évaluations cinq étoiles ou la viralité d’un hashtag jouent un rôle similaire : ils incitent d’autres personnes à adopter un comportement convergent. Ainsi, sans qu’il y ait besoin d’un chef d’orchestre, des milliers d’actions individuelles peuvent se combiner pour produire un comportement collectif cohérent. Mais ce mécanisme fascinant comporte un revers. Car si la stigmergie favorise la coopération et l’intelligence collective, elle ouvre aussi la porte à la manipulation et à la tromperie. Que se passe-t-il lorsque certains individus, ou des programmes automatiques, déposent des traces biaisées ou mensongères ?

Les travaux que nous avons réalisés au Centre de recherches sur la cognition animale, en collaboration avec le Laboratoire de physique théorique et l’École d’économie à Toulouse nous plongent au cœur de cette question à la croisée de l’éthologie, de l’économie comportementale et de la science des systèmes complexes. Nos études expérimentales ont révélé comment, dans des environnements numériques contrôlés, les humains exploitent, détournent ou subissent l’influence de ces traces. Elles montrent, de manière saisissante, que même de simples robots logiciels, dépourvus de toute sophistication, peuvent réorienter en profondeur la dynamique de coopération d’un groupe humain.

Quand la coopération devient fragile face à la compétition

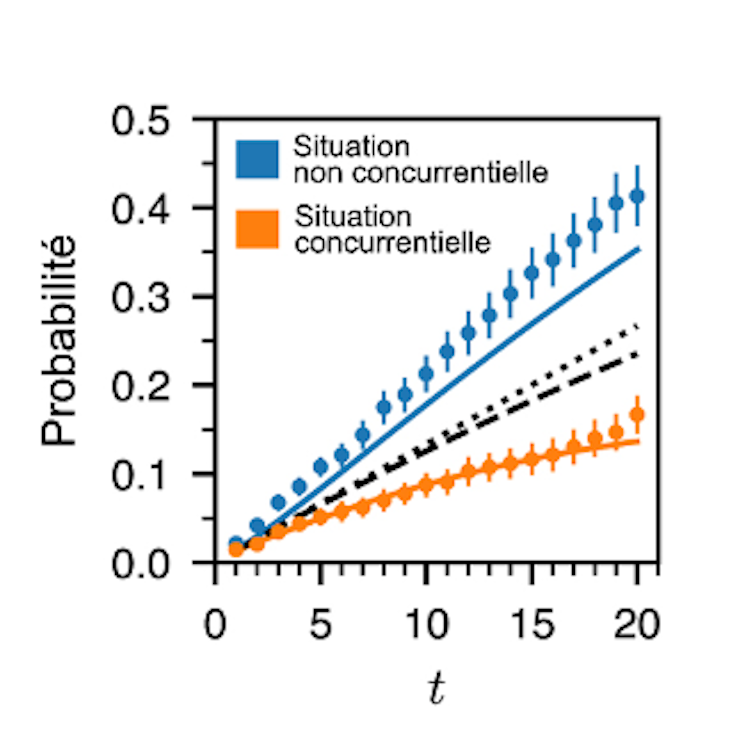

La première série d’expériences, publiée en 2023, avait pour but d’examiner dans quelles conditions la stigmergie favorise ou non la coopération entre humains. Pour cela, nous avons conçu une expérience dans laquelle des groupes de cinq participants étaient invités à explorer une même grille de 225 cases numériques, chacune contenant une valeur cachée comprise entre 0 et 99 réparties aléatoirement. Leur objectif était de trouver les cases aux plus fortes valeurs.

Chaque fois qu’un joueur découvrait une case, il devait lui attribuer une note sur cinq étoiles, exactement comme on le fait pour un produit en ligne. Après que tous les sujets aient ouvert et noté les cases, chacune des cases des tableaux explorés par chaque groupe initialement de couleur blanche, adoptait différentes tonalités de rouge dont l’intensité dépendait du pourcentage d’étoiles ayant été déposées dans la case par tous les sujets au cours des itérations précédentes. Ces traces de couleurs étaient visibles par tous les membres du groupe et constituaient ainsi une mémoire collective de leurs actions passées. L’expérience s’achevait au bout de vingt itérations et la somme des valeurs des cases visitées par chaque sujet au cours de toutes les itérations déterminait le score de celui-ci.

Or, deux règles de jeu différentes étaient proposées. Dans la version non compétitive, le score cumulé des joueurs au terme d’une série de dix expériences n’affectait pas le montant de leur rémunération en fin d’expérience qui était identique pour tous, chaque participant gagnant 10 euros. Dans la version compétitive, en revanche, chaque point comptait car le gain final (entre 10 euros et 20 euros) dépendait de la somme des valeurs découvertes qui déterminait le classement des joueurs. Ces derniers étaient donc mis en concurrence pour obtenir la meilleure récompense.

Les résultats ont montré que dans la condition sans compétition, les individus avaient tendance à noter les cases de manière proportionnelle à leur valeur, offrant aux autres une information fidèle et donc utile. La coopération émergeait spontanément. En exploitant les traces laissées par les uns et les autres, le groupe parvenait à identifier collectivement les meilleures cases, bien au-delà de ce qu’un individu isolé aurait pu espérer. Mais dès que la compétition entrait en jeu, tout changeait. Beaucoup de participants se mettaient à tricher subtilement, ils visitaient des cases de forte valeur mais leur attribuaient une mauvaise note, afin de ne pas attirer l’attention des autres. D’autres adoptaient des stratégies neutres, attribuant des notes aléatoires ou uniformes pour brouiller les pistes. Ainsi la mémoire collective devenait peu fiable, et la coopération s’effritait.

L’analyse fine des comportements permit d’identifier trois profils distincts : les collaborateurs, qui partagent honnêtement l’information ; les neutres, qui laissent des signaux ambigus ; et les trompeurs, qui induisent délibérément les autres en erreur. Dans un contexte compétitif, la proportion de trompeurs explose. Ce basculement montre que la coopération humaine fondée sur les traces est hautement contextuelle. Elle peut surgir naturellement lorsqu’il n’y a rien à perdre à partager, mais elle s’évapore dès que l’intérêt individuel pousse à garder pour soi ou à induire les autres en erreur. Cette ambivalence se retrouve dans de nombreux environnements en ligne, où les évaluations sincères cohabitent avec les commentaires mensongers, les faux avis ou le spam organisé.

Quand des robots sociaux s’invitent dans la partie

La deuxième étude, réalisée en 2022 et aujourd’hui en cours de publication, pousse l’expérience encore plus loin en introduisant de nouveaux acteurs : de simples bots programmés (un bot est une application logicielle automatisée qui exécute des tâches répétitives sur un réseau). Dans cette expérience nous avons repris le même dispositif de la grille à explorer et du système d’évaluation, mais cette fois-ci, chaque participant humain jouait avec quatre « partenaires » qui n’étaient pas des humains, même si les joueurs l’ignoraient. Ces partenaires étaient des bots adoptant des comportements prédéfinis. Certains collaboraient en notant fidèlement les cases, d’autres trichaient systématiquement, d’autres encore restaient neutres, et enfin un dernier type cherchait à optimiser la performance collective. L’idée était de tester si la présence de ces agents artificiels, pourtant rudimentaires pouvait influencer la stratégie des humains dans une situation compétitive.

Les résultats furent spectaculaires. Dans les groupes où les bots se montraient coopératifs, les humains réussissaient mieux, ils découvraient davantage de cases de grande valeur et obtenaient de meilleurs scores. Mais ce climat de confiance favorisait aussi l’émergence de comportements opportunistes ; ainsi certains participants se mettaient à tricher davantage, profitant de la fiabilité des traces laissées par les bots. À l’inverse, dans les groupes saturés de bots trompeurs, les participants s’adaptaient en devenant plus coopératifs ou neutres, comme s’ils tentaient de préserver un minimum de signal exploitable dans un océan de bruit.

L’influence des bots était si forte que la seule composition du groupe (quatre bots coopératifs, ou trois trompeurs et un coopérateur, etc.) suffisait à prédire les performances globales. Plus étonnant encore, lorsqu’on comparait les performances de cinq humains jouant ensemble à celles de groupes mixtes humains-bots, les groupes intégrant certains bots conçus pour optimiser la performance collective s’en sortaient beaucoup mieux que les groupes purement humains. Dans ces situations, la présence des bots incitait les participants à adopter un profil de collaborateur alors même qu’ils étaient en compétition.

Entre intelligence collective et risques de manipulation

Ces expériences, bien qu’effectuées en laboratoire avec des grilles de nombres, résonnent fortement avec notre quotidien numérique saturé de traces et de signaux automatiques. À la lumière des conclusions, on peut s’interroger pour savoir à quel point nos choix collectifs sont déjà façonnés par des agents invisibles. Ces expériences montrent que la stigmergie, ce mécanisme de coordination indirecte, fonctionne aussi chez nous humains, et pas seulement chez les termites ou les fourmis. Elles révèlent aussi sa fragilité. La coopération née des traces est toujours menacée par la tentation de la tromperie, amplifiée par la compétition ou la présence d’agents biaisés. Dans un monde où les plateformes en ligne reposent massivement sur les systèmes d’évaluation, de notation et de recommandation, ces résultats invitent à une réflexion urgente. Car derrière chaque note et chaque commentaire peuvent se cacher non seulement des stratégies humaines égoïstes, mais aussi des bots capables de biaiser l’opinion collective.

Cependant il ne s’agit pas uniquement de dénoncer les manipulations malveillantes, des faux avis pour booster un produit, des campagnes de désinformation orchestrées par des armées de bots, mais aussi de réfléchir aux usages potentiellement prosociaux de ces mêmes agents. Comme le montrent également nos expériences, des bots bien conçus peuvent au contraire favoriser la coopération, stabiliser les dynamiques collectives et même améliorer la performance d’un groupe. Encore faut-il savoir les intégrer de façon transparente et éthique, en évitant qu’ils ne deviennent des instruments de tromperie.

Ces travaux rappellent que nous vivons désormais dans des écosystèmes hybrides, où humains et agents artificiels cohabitent et interagissent sans cesse à travers les traces numériques. Comprendre comment ces interactions façonnent notre intelligence collective est un défi majeur pour la recherche interdisciplinaire. Mais c’est aussi un enjeu citoyen, car de la manière dont nous régulerons, concevrons et utiliserons ces traces et ces bots dépendra la qualité de nos coopérations futures et peut-être même la santé de nos démocraties numériques.

Cet article a été proposé en partenariat avec le colloque « Les propagations, un nouveau paradigme pour les sciences sociales ? » (à Cerisy (Manche), qui s’est tenu du 25 juillet au 31 juillet 2025).

Guy Théraulaz ne travaille pas, ne conseille pas, ne possède pas de parts, ne reçoit pas de fonds d'une organisation qui pourrait tirer profit de cet article, et n'a déclaré aucune autre affiliation que son organisme de recherche.

02.12.2025 à 13:12

Quand l’IA fait n’importe quoi, le cas du gratte-ciel et du trombone à coulisse

Frédéric Prost, Maître de conférences en informatique, INSA Lyon – Université de Lyon

Texte intégral (2488 mots)

Une expérience relativement simple consistant à demander à une intelligence artificielle générative de comparer deux objets de tailles très différentes permet de réfléchir aux limites de ces technologies.

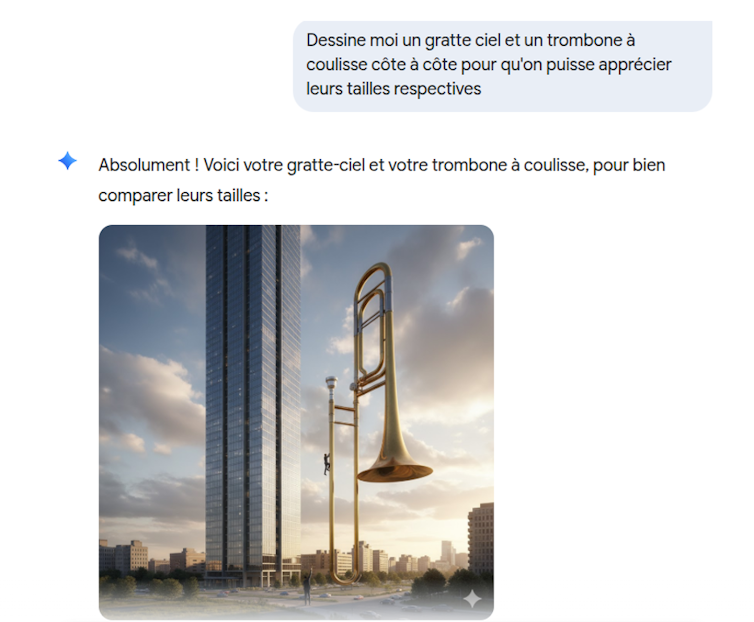

Les intelligence artificielle (IA) génératives font désormais partie de notre quotidien. Elles sont perçues comme des « intelligences », mais reposent en fait fondamentalement sur des statistiques. Les résultats de ces IA dépendent des exemples sur lesquels elles ont été entraînées. Dès qu’on s’éloigne du domaine d’apprentissage, on peut constater qu’elles n’ont pas grand-chose d’intelligent. Une question simple comme « Dessine-moi un gratte-ciel et un trombone à coulisse côte à côte pour qu’on puisse apprécier leurs tailles respectives » vous donnera quelque chose comme ça (cette image a été générée par Gemini) :

L’exemple provient du modèle de Google, Gemini, mais le début de l’ère des IA génératives remonte au lancement de ChatGPT en novembre 2022 et ne date que d’il y a trois ans. C’est une technologie qui a changé le monde et qui n’a pas de précédent dans son taux d’adoption. Actuellement ce sont 800 millions d’utilisateurs, selon OpenAI, qui chaque semaine, utilisent cette IA pour diverses tâches. On notera que le nombre de requêtes diminue fortement pendant les vacances scolaires. Même s’il est difficile d’avoir des chiffres précis, cela montre à quel point l’utilisation des IA est devenue courante. À peu près un étudiant sur deux utilise régulièrement des IA.

Les IA : des technologies indispensables ou des gadgets ?

Trois ans, c’est à la fois long et court. C’est long dans un domaine où les technologies évoluent en permanence, et court en termes sociétaux. Même si on commence à mieux comprendre comment utiliser ces IA, leur place dans la société n’est pas encore quelque chose d’assuré. De même la représentation mentale qu’ont ces IA dans la culture populaire n’est pas établie. Nous en sommes encore à une alternance entre des positions extrêmes : les IA vont devenir plus intelligentes que les humains ou, inversement, ce ne sont que des technologies tape-à-l’œil qui ne servent à rien.

En effet, un nouvel appel à faire une pause dans les recherches liées aux IA a été publié sur fond de peur liée à une superintelligence artificielle. De l’autre côté sont promis monts et merveilles, par exemple un essai récent propose de ne plus faire d’études, car l’enseignement supérieur serait devenu inutile à cause de ces IA.

Difficile de sortir de leurs domaines d’apprentissage

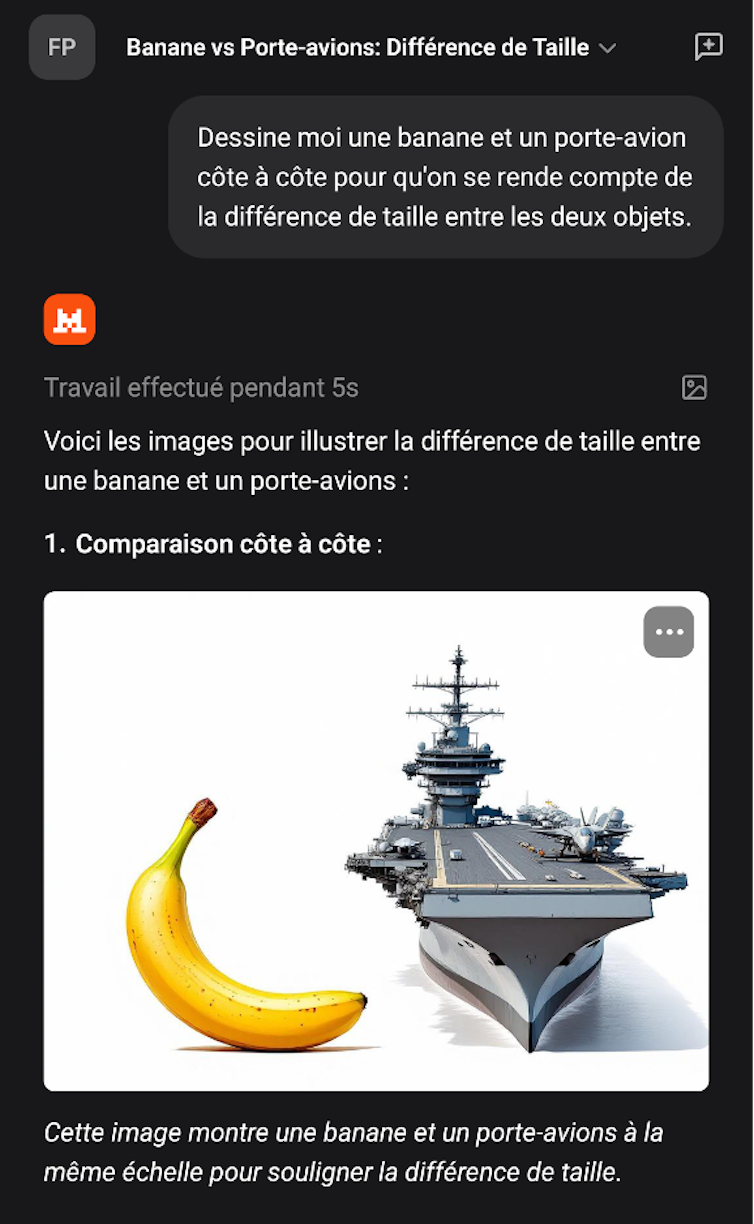

Depuis que les IA génératives sont disponibles, je mène cette expérience récurrente de demander de produire un dessin représentant deux objets très différents et de voir le résultat. Mon but par ce genre de prompt (requête) est de voir comment le modèle se comporte quand il doit gérer des questions qui sortent de son domaine d’apprentissage. Typiquement cela ressemble à un prompt du type « Dessine-moi une banane et un porte-avions côte à côte pour qu’on se rende compte de la différence de taille entre les deux objets ». Ce prompt en utilisant Mistral donne le résultat suivant :

À ce jour je n’ai jamais trouvé un modèle qui donne un résultat censé. L’image donnée en illustration ci-dessus (ou en tête de l’article) est parfaite pour comprendre comment fonctionnent ce type d’IA et quelles sont ses limites. Le fait qu’il s’agisse d’une image est intéressant, car cela rend palpables des limites qui seraient moins facilement discernables dans un long texte.

Ce qui frappe est le manque de crédibilité dans le résultat. Même un enfant de 5 ans voit que c’est n’importe quoi. C’est d’autant plus choquant qu’avec la même IA il est tout à fait possible d’avoir de longues conversations complexes sans pour autant qu’on ait l’impression d’avoir affaire à une machine stupide. D’ailleurs ce même type d’IA peut tout à fait réussir l’examen du barreau ou répondre avec une meilleure précision que des professionnels sur l’interprétation de résultats médicaux (typiquement, repérer des tumeurs sur des radiographies).

D’où vient l’erreur ?

La première chose à remarquer est qu’il est difficile de savoir à quoi on est confronté exactement. Si les composants théoriques de ces IA sont connus dans la réalité, un projet comme celui de Gemini (mais cela s’applique aussi aux autres modèles que sont ChatGPT, Grok, Mistral, Claude, etc.) est bien plus compliqué qu’un simple LLM couplé à un modèle de diffusion.

Un LLM est une IA qui a été entraînée sur des masses énormes de textes et qui produit une représentation statistique de ces derniers. En gros, la machine est entraînée à deviner le mot qui fera le plus de sens, en termes statistiques, à la suite d’autres mots (votre prompt).

Les modèles de diffusion qui sont utilisés pour engendrer des images fonctionnent sur un principe différent. Le processus de diffusion est basé sur des notions provenant de la thermodynamique : on prend une image (ou un son) et on ajoute du bruit aléatoire (la neige sur un écran) jusqu’à ce que l’image disparaisse, puis ensuite on fait apprendre à un réseau de neurones à inverser ce processus en lui présentant ces images dans le sens inverse du rajout de bruit. Cet aspect aléatoire explique pourquoi avec le même prompt le modèle va générer des images différentes.

Un autre point à considérer est que ces modèles sont en constante évolution, ce qui explique que le même prompt ne donnera pas le même résultat d’un jour à l’autre. De nombreuses modifications sont introduites à la main pour gérer des cas particuliers en fonction du retour des utilisateurs, par exemple.

À l’image des physiciens, je vais donc simplifier le problème et considérer que nous avons affaire à un modèle de diffusion. Ces modèles sont entraînés sur des paires images-textes. Donc on peut penser que les modèles de Gemini et de Mistral ont été entraînés sur des dizaines (des centaines ?) de milliers de photos et d’images de gratte-ciel (ou de porte-avions) d’un côté, et sur une grande masse d’exemples de trombone à coulisse (ou de bananes) de l’autre. Typiquement des photos où le trombone à coulisse est en gros plan. Il est très peu probable que, dans le matériel d’apprentissage, ces deux objets soient représentés ensemble. Donc le modèle n’a en fait aucune idée des dimensions relatives de ces deux objets.

Pas de « compréhension » dans les modèles

Les exemples illustrent à quel point les modèles n’ont pas de représentation interne du monde. Le « pour bien comparer leurs tailles » montre qu’il n’y a aucune compréhension de ce qui est écrit par les machines. En fait les modèles n’ont pas de représentation interne de ce que « comparer » signifie qui vienne d’ailleurs que des textes dans lesquels ce terme a été employé. Ainsi toute comparaison entre des concepts qui ne sont pas dans le matériel d’apprentissage sera du même genre que les illustrations données en exemple. Ce sera moins visible mais tout aussi ridicule. Par exemple, cette interaction avec Gemini « Considérez cette question simple : “Le jour où les États-Unis ont été établis est-il dans une année bissextile ou une année normale ?”. »

Lorsqu’il a été invoqué avec le préfixe CoT (Chain of Thought, une évolution récente des LLMs dont le but est de décomposer une question complexe en une suite de sous-questions plus simples), le modèle de langage moderne Gemini a répondu : « Les États-Unis ont été établis en 1776. 1776 est divisible par 4, mais ce n’est pas une année séculaire (de cent ans), c’est donc une année bissextile. Par conséquent, le jour où les États-Unis ont été établis était dans une année normale. »

On voit bien que le modèle déroule la règle des années bissextiles correctement, donnant par là même une bonne illustration de la technique CoT, mais il conclut de manière erronée à la dernière étape ! Ces modèles n’ont en effet pas de représentation logique du monde, mais seulement une approche statistique qui crée en permanence ce type de glitchs qui peuvent paraître surprenants.

Cette prise de conscience est d’autant plus salutaire qu’aujourd’hui, les IA écrivent à peu près autant d’articles publiés sur Internet que les humains. Ne vous étonnez donc pas d’être étonné par la lecture de certains articles.

Frédéric Prost ne travaille pas, ne conseille pas, ne possède pas de parts, ne reçoit pas de fonds d'une organisation qui pourrait tirer profit de cet article, et n'a déclaré aucune autre affiliation que son organisme de recherche.

01.12.2025 à 15:24

Le premier zoo virtuel d’Europe peut-il éveiller les consciences sur le bien-être animal ?

Pierre-Henry Leveau, Maître de conférences en sciences de gestion et du management à la Faculté de Tourisme, Culture et Hospitalité; membre du laboratoire GRoupe de Recherche ANgevin en Économie et Management, Université d’Angers

Texte intégral (2502 mots)

De plus en plus décriés, les zoos jouent pourtant un rôle dans la sensibilisation du public à la sauvegarde des espèces sauvages. À Bruxelles, le premier zoo en réalité virtuelle aurait-il trouvé la formule gagnante ?

Inauguré à Bruxelles en septembre 2025 et ouvert au public jusqu’au 30 décembre 2025, le Zoo du futur, premier zoo européen 100 % virtuel promet l’émerveillement d’un zoo, mais sans cages. Imaginé par l’association de protection animale Gaia, en collaboration avec le studio d’expériences immersives Reality Matters, le Zoo du futur propose au public de repenser la relation entre humains et animaux en lui permettant d’admirer une pléiade d’animaux en liberté dans des environnements naturels reconstitués numériquement.

Deux technologies immersives rendent possible la découverte de ces univers numériques : la réalité virtuelle (VR) via des casques afin d’observer les animaux ainsi que la réalité augmentée via une application mobile pour interagir avec des modules pédagogiques (quiz, informations sur les animaux). L’ambition du projet est double : et si la VR ne servait pas seulement à divertir mais aussi à éduquer afin d’encourager des comportements plus responsables ?

Ayant travaillé sur les effets de la VR sur les consommateurs, le Zoo du futur constitue donc un terrain d’observation privilégié pour comprendre comment les technologies immersives modifient les pratiques touristiques et culturelles. Dans le cadre de ces recherches, je me suis entretenu avec plusieurs acteurs de cette initiative.

Renouveler l’expérience du public

Ces technologies immersives impactent plusieurs dimensions dans le vécu du visiteur. La première correspond à la métaversification de l’expérience, c’est-à-dire que le digital agrémente désormais les lieux marchands, culturels et touristiques réels. Dans le cas du zoo bruxellois, trois univers thématiques en VR offrent une expérience immersive aux visiteurs : la savane, la banquise et la jungle.

La seconde dimension correspond à l’aspect multisensoriel offert par les nouvelles technologies, qui, à l’instar d’une expérience réelle, stimulent plusieurs, voire tous les sens. Le Zoo du futur combine sons d’ambiance, diffusion d’odeurs et interaction virtuelle qui impliquent les mouvements du visiteur « pour essayer d’avoir l’immersion la plus aboutie possible », comme l’indique Sébastien de Jonge, le directeur des opérations de Gaia que j’ai pu interroger au cours de mes recherches. Lorsque le visiteur s’équipe du casque VR, il voit subitement un éléphant qui s’approche, ses yeux qui plongent dans les siens, sa trompe qui s’élève. Il essaye de toucher l’animal, persuadé de sentir sa présence. L’illusion sensorielle est palpable et l’émotion réelle.

La troisième dimension correspond à l’empowerment du consommateur, c’est-à-dire la capacité à agir activement avec son corps et à interagir avec les objets de l’environnement virtuel. En permettant de s’immerger à la première personne dans des environnements virtuels aux graphismes très réalistes, la VR séduit le public qui s’attend désormais à être davantage acteur de son expérience que de simplement avoir à écouter une histoire.

Pour Andy Van den Broeck, fondateur de Reality Matters, la VR est complémentaire à l’expérience réelle, voire magnifiée. Il souligne que « dans un zoo réel, vous ne pouvez pas vous approcher aussi près des animaux pour les observer, ou vous déplacer librement et interagir dans ces grands espaces naturels ». De plus, le zoo virtuel enrichit l’expérience avec de la réalité augmentée afin d’offrir une interaction ludique et éducative avec les animaux.

Provoquer l’empathie pour des animaux, même virtuels

Ces dimensions concourent à stimuler un sentiment d’incarnation, c’est-à-dire à l’illusion d’être le personnage virtuel. L’une des forces de la VR réside dans sa capacité à faire vivre une expérience d’incarnation dans laquelle on n’observe pas seulement, mais où l’on réfléchit et réagit émotionnellement d’une façon semblable que lors d’une expérience réelle (Leveau et Camus, 2023).

L’apprentissage par la pratique est une des forces de la VR. L’implication active favorise la mémorisation et l’acquisition des compétences grâce à une compréhension plus concrète et une meilleure appropriation de la situation que la simple lecture d’un document, par exemple. La pyramide de l’apprentissage établi par le chercheur en éducation américain Edgar Dale confirme qu’on apprend mieux lorsqu’on est acteur de la situation d’apprentissage. Un individu retiendrait selon lui seulement 10 % de ce qu’il lit, contre 90 % de ce qu’il dit et fait.

Les technologies immersives développent également l’empathie. Alors que, dans un zoo classique, on contemple des animaux réels, mais privés de liberté, le zoo virtuel exhibe des animaux numériques dans leur habitat naturel. À ce jour, « les visiteurs réfléchissent en termes de protection des espèces, pas d’individus », insiste Sébastien de Jonge. Le zoo virtuel invite à donc renverser le regard en valorisant l’animal comme un être vivant singulier et en proposant une alternative concrète et positive, tout en questionnant les conditions de vie des animaux dans les zoos traditionnels, sans pour autant attaquer leurs méthodes frontalement.

On constate que la gamification interactive associée à la VR, telle que les quiz interactifs sur l’espace vital d’un éléphant, déclenche une prise de conscience et des changements de comportements concrets. Selon Sébastien de Jonge, la réaction du public quant au bien-être des animaux à l’issue de l’expérience virtuelle en témoigne en provoquant des questionnements sur les alternatives à faire valoir. Ainsi, plonger les visiteurs dans des environnements naturels reconstitués en VR suscite une réflexion sur la captivité animale tout en préservant la dimension pédagogique des zoos. Cette approche, en phase avec les attentes des associations de défense animale, invite aussi chacun à repenser son rapport au vivant et à adopter des choix de consommation plus responsables.

Tirer parti des envies contradictoires des consommateurs

C’est précisément le basculement de spectateur passif à acteur impliqué qui confère un rôle inédit dans la sensibilisation éthique et environnementale. L’expérience en VR permet non seulement d’apprendre en interagissant de manière plus directe, mais aussi d’interroger nos modes de consommation et de loisirs. En proposant une alternative plus responsable dans les activités de récréations et de loisirs, la VR agit sur les comportements de manière vertueuse.

À cet effet, la VR contribue à des pratiques marketing plus éthiques en se substituant ponctuellement comme une alternative durable au voyage physique ou en contribuant à un tourisme plus inclusif auprès de certains publics (seniors, PMR, etc.). Pour le zoo, la VR contribue à donner l’illusion d’une expérience réelle sans nuire aux écosystèmes. Gaia défend ce modèle : « Le Zoo du futur, pour nous, c’est une campagne comme une autre », confie Sébastien de Jonge. Les tarifs volontairement bas, à 12 € l’entrée, ne sont pas rentables et confirment cette logique.

Mais qu’en est-il réellement du côté des consommateurs ? Dans un sondage réalisé auprès de 100 personnes, en France, en septembre 2025, 83,4 % déclarent préférer visiter un zoo réel plutôt qu’un zoo virtuel. Pourtant, plus de 98 % d’entre elles déclarent être sensibles au bien-être et aux conditions de vie des animaux en captivité. Ce paradoxe s’observe d’une part à travers le succès commercial des plus grands zoos en Europe, dont la fréquentation dépasse annuellement le million de visiteurs, comme au zoo de Barcelone, d’autre part à travers la multiplication de fermetures de delphinariums (Marineland en France en 2025 ou encore le dernier delphinarium en Belgique, Boudewijn Seapark, dont la fermeture administrative est actée pour 2037).

Inciter le changement de comportements

Enfin, 95 % des personnes interrogées nous ont confié être prêtes à adapter leurs comportements de consommation pour mieux respecter le bien-être des animaux en privilégiant un zoo virtuel plutôt qu’un zoo réel. Ainsi, nous espérons, comme Sébastien de Jonge, que cette fiction-réalité puisse « simplement allumer une lumière dans l’esprit du public » et conduire les zoos à se réinventer pour concilier bien-être animal avec viabilité économique. En cas de succès, le projet temporaire pourrait devenir permanent et esquisser pour les zoos un business model inédit.

Néanmoins, il ne faut pas oublier que ces technologies génèrent une pollution numérique et que la VR est réputée inciter le visiteur à se rendre dans la réalité sur le lieu qu’il a virtuellement exploré. Un tel dispositif risque donc de s’avérer contre-productif, à l’opposé des ambitions affichées par l’association, malgré la vocation première du projet de conjuguer émerveillement, pédagogie et respect du bien-être animal. Avec son zoo virtuel, Gaia démontre cependant le potentiel de la VR au-delà du simple divertissement : la technologie ouvre la voie à des pratiques plus soutenables et à un modèle économique écocentrique, fondé sur la valeur intrinsèque du vivant.

Pierre-Henry Leveau ne travaille pas, ne conseille pas, ne possède pas de parts, ne reçoit pas de fonds d'une organisation qui pourrait tirer profit de cet article, et n'a déclaré aucune autre affiliation que son organisme de recherche.

28.11.2025 à 13:13

L’effet ChatGPT : comment, en trois ans, l’IA a redéfini les recherches en ligne

Deborah Lee, Professor and Director of Research Impact and AI Strategy, Mississippi State University

Texte intégral (1881 mots)

Le 30 novembre 2022, OpenAI rendait accessible à tous ChatGPT, l’intelligence artificielle générative sur laquelle elle travaillait depuis sept ans. En trois ans, un geste du quotidien s’est déplacé : au lieu de taper une requête dans Google ou de chercher un tutoriel sur YouTube, des millions de personnes ouvrent désormais ChatGPT pour poser leur question. Ce réflexe nouveau, qui s’impose dans les usages, marque un tournant majeur dans notre rapport à la recherche d’information en ligne.

Il y a trois ans, lorsqu’il fallait réparer un robinet qui fuit ou comprendre l’inflation, la plupart des gens avaient trois réflexes : taper leur question sur Google, chercher un tutoriel sur YouTube ou appeler désespérément un assistant vocal à l’aide.

Aujourd’hui, des millions de personnes adoptent une autre stratégie : elles ouvrent ChatGPT et posent simplement leur question.

Je suis professeure et directrice de la recherche et de la stratégie en matière d’IA à la Mississippi State University Libraries. En qualité de chercheuse spécialisée dans la recherche d’informations, je constate que ce changement dans l’outil vers lequel les gens se tournent en premier pour trouver des informations est au cœur de la manière dont ChatGPT a transformé nos usages technologiques quotidiens.

Près de 800 millions de personnes utilisatrices hebdomadaires

Le plus grand bouleversement n’est pas la disparition des autres outils, mais le fait que ChatGPT soit devenu la nouvelle porte d’entrée vers l’information.

Quelques mois après son lancement, le 30 novembre 2022, ChatGPT comptait déjà 100 millions d’utilisateurs hebdomadaires. Fin 2025, ce chiffre était passé à 800 millions. Cela en fait l’une des technologies grand public les plus utilisées au monde.

Les enquêtes montrent que cet usage dépasse largement la simple curiosité et qu’il traduit un véritable changement de comportement. Une étude réalisée en 2025 par le Pew Research Center (Washington) indique que 34 % des adultes états-uniens ont utilisé ChatGPT, soit environ le double de la proportion observée en 2023. Parmi les adultes de moins de 30 ans, une nette majorité (58 %) l’a déjà testé.

Un sondage AP-NORC rapporte qu’aux États-unis, environ 60 % des adultes qui utilisent l’IA déclarent l’utiliser pour rechercher des informations, ce qui en fait l’usage le plus courant de l’IA. Ce taux grimpe à 74 % chez les moins de 30 ans.

Un bouleversement des usages

Les moteurs de recherche traditionnels restent le socle de l’écosystème de l’information en ligne, mais la manière dont les gens cherchent a, elle, considérablement changé depuis l’arrivée de ChatGPT. Les utilisateurs modifient tout simplement l’outil qu’ils sollicitent en premier.

Pendant des années, Google était le moteur de recherche par défaut pour tout type de requête, de « Comment réinitialiser ma box Internet » à « Expliquez-moi le plafond de la dette ». Ce type de requêtes informatives de base représentait une part importante du trafic. Mais ces petites questions du quotidien, rapides, clarificatrices, celles qui commencent par « Que veut dire… », sont désormais celles que ChatGPT traite plus vite et plus clairement qu’une page de liens.

Et les internautes l’ont bien compris. Une enquête menée en 2025 auprès de consommateurs américains a montré que 55 % des personnes interrogées utilisent désormais les chatbots ChatGPT d’OpenAI ou Gemini AI de Google pour des tâches qu’ils confiaient auparavant à Google Search, avec des taux encore plus élevés au Royaume-Uni.

Une autre analyse portant sur plus d’un milliard de sessions de recherche montre que le trafic issu des plateformes d’IA générative augmente 165 fois plus vite que les recherches classiques, et qu’environ 13 millions d’adultes, aux États-Unis, ont déjà fait de l’IA générative leur outil de prédilection pour explorer le web.

Les atouts de ChatGPT

Cela ne signifie pas que les gens ont cessé d’utiliser Google, mais plutôt que ChatGPT a capté les types de questions pour lesquelles les utilisateurs veulent une explication directe plutôt qu’une liste de résultats. Vous voulez connaître une évolution réglementaire ? Vous avez besoin d’une définition ? Vous cherchez une manière polie de répondre à un email délicat ? ChatGPT offre une réponse plus rapide, plus fluide et plus précise.

Dans le même temps, Google ne reste pas les bras croisés. Ses pages de résultats n’ont plus la même allure qu’il y a trois ans, car le moteur a intégré directement son IA Gemini en haut des pages. Les résumés « AI Overview », placés au-dessus des liens classiques, répondent instantanément à de nombreuses questions simples parfois avec justesse, parfois moins.

Quoi qu’il en soit, beaucoup d’utilisateurs ne descendent jamais plus bas que ce résumé généré par l’IA. Ce phénomène, combiné à l’impact de ChatGPT, explique la forte hausse des recherches « zéro clic ». Un rapport fondé sur les données de Similarweb révèle que le trafic envoyé par Google vers les sites d’information est passé de plus de 2,3 milliards de visites à la mi-2024 à moins de 1,7 milliard en mai 2025, tandis que la part des recherches liées à l’actualité se soldant par zéro clic a bondi de 56 % à 69 % en un an.

La recherche Google excelle dans la mise en avant d’une pluralité de sources et de points de vue, mais ses résultats peuvent paraître brouillons et davantage conçus pour générer des clics que pour offrir une information claire. ChatGPT, à l’inverse, fournit une réponse plus ciblée et conversationnelle, privilégiant l’explication au classement. Mais cette approche se fait parfois au détriment de la transparence des sources et de la diversité des perspectives qu’offre Google.

Côté exactitude, les deux outils peuvent se tromper. La force de Google réside dans le fait qu’il permet aux personnes qui utilisent ChatGPT de recouper plusieurs sources, tandis que l’exactitude de ce dernier dépend fortement de la qualité de la requête et de la capacité de l’utilisateur à reconnaître quand une réponse doit être vérifiée ailleurs.

Enceintes connectées et YouTube